交換機上防arp機制

什么是arp攻擊?

攻擊者向電腦A發送一個偽造的ARP響應,告訴電腦A:電腦B的IP地址192.168.1.2對應的MAC地址是00-aa-11-62-c6-03,電腦A信以為真,將這個對應關系寫入自己的ARP緩存表中,以后發送數據時,將本應該發往電腦B的數據發送給了攻擊者。同樣的,攻擊者向電腦B也發送一個偽造的ARP響應,告訴電腦B:電腦A的IP地址192.168.1.1對應的MAC地址是00-aa-11-62-c6-03,電腦B也會將數據發送給攻擊者。

至此攻擊者就控制了電腦A和電腦B之間的流量,他可以選擇被動地監測流量,獲取密碼和其他涉密信息,也可以偽造數據,改變電腦A和電腦B之間的通信內容。這就是arp攻擊的大抵方式。

今天向大家講講在交換機上如何防范arp攻擊。

一、ARP表項嚴格學習(arp learning strict)

如果大量用戶在同一時間段內向設備發送大量ARP報文,或者攻擊者偽造正常用戶的ARP報文發送給設備,則會造成下面的危害:

·設備因處理大量ARP報文而導致CPU負荷過重,同時設備學習大量的ARP報文可能導致設備ARP表項資源被無效的ARP條目耗盡,造成合法用戶的ARP報文不能繼續生成ARP條目,進而導致用戶無法正常通信。

·偽造的ARP報文將錯誤地更新設備的ARP表項,導致用戶無法正常通信。

為避免上述危害,可以在網關設備上部署ARP表項嚴格學習功能。

ARP表項嚴格學習是指只有本設備主動發送的ARP請求報文的應答報文才能觸發本設備學習ARP,其他設備主動向本設備發送的ARP報文不能觸發本設備學習ARP,這樣,可以拒絕大部分的ARP報文攻擊。

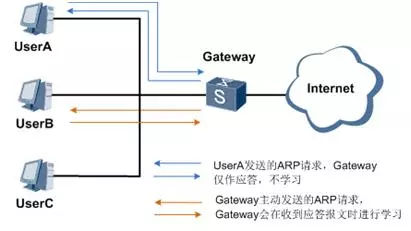

如圖:

通常情況下,當UserA向Gateway發送ARP請求報文后,Gateway會向UserA回應ARP應答報文,并且添加或更新UserA對應的ARP表項。當Gateway配置ARP表項嚴格學習功能以后:

對于Gateway收到UserA發送來的ARP請求報文,Gateway不添加也不更新UserA對應的ARP表項。如果該請求報文請求的是Gateway的MAC地址,那么Gateway會向UserA回應ARP應答報文。

如果Gateway向UserB發送ARP請求報文,待收到與該請求對應的ARP應答報文后,Gateway會添加或更新UserB對應的ARP表項。

二、配置防止ARP中間人攻擊

當網絡中存在中間人攻擊時,中間人仿冒服務器,向客戶端發送帶有自己的MAC和服務器IP的報文,讓客戶端學到中間人的IP和MAC,達到仿冒服務器的目的。然后,中間人向服務器發送帶有自己的MAC和客戶端IP的報文,讓服務器學到中間人的IP和MAC,達到仿冒客戶端的目的。這樣攻擊者就可以獲得服務器和客戶端的數據。

為了避免受到中間人攻擊,可以在交換機上配置ARP報文檢查功能,對接口或VLAN下收到的ARP報文和綁定表進行匹配檢查,當報文的檢查項和綁定表中的特征項一致時,轉發該報文,否則丟棄報文。

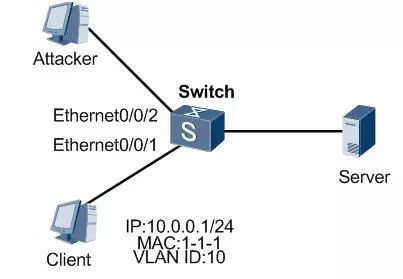

如圖:

Switch的Eth0/0/1和Eth0/0/2接口連接了兩個用戶。假設Eth0/0/2接口連接的用戶是一個攻擊者。為了防止ARP中間人攻擊,要求在Switch上配置ARP報文檢查功能,只有接收到的ARP報文信息和綁定表中的內容一致才會被轉發,否則報文將被丟棄。

1.配置ARP報文檢查功能

# 在連接Client的Eth0/0/1接口使能ARP報文檢查功能。

[Quidway] interface ethernet 0/0/1

[Quidway-Ethernet0/0/1] arp anti-attack check user-bind enable

[Quidway-Ethernet0/0/1] arp anti-attack check user-bind check-item ip-address mac-address vlan

[Quidway-Ethernet0/0/1] quit

# 在連接Attacker的Eth0/0/2接口使能ARP報文檢查功能。

[Quidway] interface ethernet 0/0/2

[Quidway-Ethernet0/0/2] arp anti-attack check user-bind enable

[Quidway-Ethernet0/0/2] arp anti-attack check user-bind check-item ip-address mac-address vlan

[Quidway-Ethernet0/0/2] quit

2.配置靜態綁定表項

# 配置Client為靜態綁定表項。

[Quidway] user-bind static ip-address 10.0.0.1 mac-address 0001-0001-0001 interface Ethernet 0/0/1 vlan 10

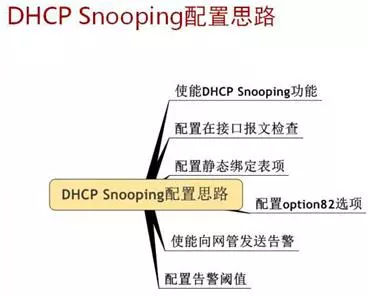

三、配置DHCP Snooping防arp攻擊(開啟dhcp環境下)

DHCP Snooping是DHCP(Dynamic Host Configuration Protocol)的一種安全特性,通過截獲DHCP Client和DHCP Server之間的DHCP報文并進行分析處理,可以過濾不信任的DHCP報文并建立和維護一個DHCP Snooping綁定表。該綁定表包括MAC地址、IP地址、租約時間、綁定類型、VLAN ID、接口等信息。

DHCP Snooping通過記錄DHCP Client的IP地址與MAC地址的對應關系,保證合法用戶能訪問網絡,作用相當于在DHCP Client和DHCP Server之間建立一道防火墻。

DHCP Snooping可以解決設備應用DHCP時遇到DHCP DoS(Denial of Service)攻擊、DHCP Server仿冒攻擊、DHCP仿冒續租報文攻擊等問題。

Dhcp Snooping

配置內容較多,需要的后面專門寫篇配置dhcp snooping

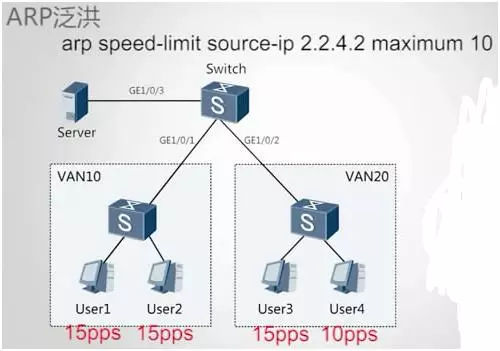

四、限制arp速率,防止arp洪范攻擊

如圖:

責任編輯:售電衡衡

-

權威發布 | 新能源汽車產業頂層設計落地:鼓勵“光儲充放”,有序推進氫燃料供給體系建設

2020-11-03新能源,汽車,產業,設計 -

中國自主研制的“人造太陽”重力支撐設備正式啟運

2020-09-14核聚變,ITER,核電 -

探索 | 既耗能又可供能的數據中心 打造融合型綜合能源系統

2020-06-16綜合能源服務,新能源消納,能源互聯網

-

新基建助推 數據中心建設將迎爆發期

2020-06-16數據中心,能源互聯網,電力新基建 -

泛在電力物聯網建設下看電網企業數據變現之路

2019-11-12泛在電力物聯網 -

泛在電力物聯網建設典型實踐案例

2019-10-15泛在電力物聯網案例

-

權威發布 | 新能源汽車產業頂層設計落地:鼓勵“光儲充放”,有序推進氫燃料供給體系建設

2020-11-03新能源,汽車,產業,設計 -

中國自主研制的“人造太陽”重力支撐設備正式啟運

2020-09-14核聚變,ITER,核電 -

能源革命和電改政策紅利將長期助力儲能行業發展

-

探索 | 既耗能又可供能的數據中心 打造融合型綜合能源系統

2020-06-16綜合能源服務,新能源消納,能源互聯網 -

5G新基建助力智能電網發展

2020-06-125G,智能電網,配電網 -

從智能電網到智能城市