以太網安全系列之:TLSec基于證書的鑒別協議分析

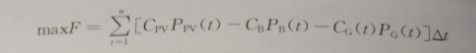

摘要:由于技術局限性,通過應用層安全技術無法有效保護以太網連接安全。西電捷通公司從網絡底層協議安全入手研發出以太網安全技術—TLSec,它通過引入在線可信第三方實現請求者和控制器的雙向身份鑒別,保證合法用戶接入合法網絡。本文通過網絡數據包捕獲的方式,對TLSec技術體系中基于證書的鑒別協議進行剖析,展示TLSec如何在底層協議層面為以太網提供安全保障。

關鍵詞:西電捷通;TLSec;局域網安全;鏈路層安全;證書;鑒別協議;Wireshark分析

1、TLSec技術簡介

互聯網產生已有40多年的歷史,根據網絡傳輸介質的不同,一般將網絡分為有線網絡和無線網絡,其中有線網絡中使用最廣泛的是由以太網技術構建的局域網。以太網以廣播技術為基礎,通過載波監聽、沖突檢測以及多址訪問的方式實現數據傳輸。“載波監聽、沖突檢測”即帶碰撞檢測的載波偵聽多址訪問(Carrier Sense Multiple Access with Collision Detection,CSMA/CD),就是指在發送數據之前,首先監聽信道并檢測網絡上是否有其他的設備正在發送數據,若線路空閑則發送數據,若檢測到沖突則等待隨機時間后重新嘗試發出。收件人根據媒體訪問控制(Media Access Control,MAC)地址來判斷是否是發給自己的數據,若是則接受,不是則拋棄。這種開放的模式導致以太網極易遭受來自內部的攻擊,諸如數據篡改、數據竊聽、重放攻擊、中間人攻擊等安全威脅不時出現。并且目前無法實現在物理上對線路和端口進行保護。由于現有的以太網安全機制不能提供足夠安全保障(如IEEE 802.1X采用的二元結構,實際部署中網絡設備一般沒有獨立身份,容易遭受中間人攻擊,存在安全缺陷),致使長期以來以太網面臨的安全威脅得不到有效解決。針對日益嚴峻的網絡安全問題,西電捷通提出了基于三元對等架構的局域網媒體訪問控制安全(TePA-based LAN security,TLSec)技術,并獲國家標準GB/T 15629.3-2014采納并發布。

TLSec技術是西電捷通提出的三元對等安全架構在局域網鏈路層安全領域的技術應用,能助力構筑安全、可信賴的有線局域網絡。TLSec技術包括基于三元對等架構的局域網鑒別協議(TePA-based LAN Authentication Protocol,TLA)和基于TLA協議的局域網保密通信協議(TLA-based LAN Privacy Protocol,TLP),TLSec技術通過可信第三方實現請求者與控制器之間的相互身份鑒別,實現防止非法訪問、數據篡改、數據竊聽等威脅,從底層協議上為以太網提供本質化的安全。

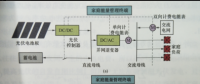

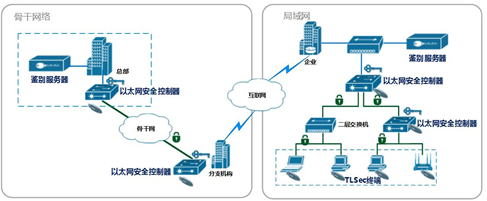

TLSec技術中,定義了三種不同的角色:請求者(Requester,REQ)、鑒別訪問控制器(Authentication access controller,AAC)和鑒別服務器(Authentication Server,AS),根據角色形成TLSec系統產品:TLSec客戶端、以太網安全控制器、鑒別服務器。TLSec客戶端作為接入設備提供接入鑒別和加密服務;以太網安全控制器作為準入設備提供鑒別和加密服務;而AS服務器作為可信第三方提供證書管理和鑒別服務。TLSec系統的典型網絡部署如圖1所示。

圖1 TLSec系統典型網絡部署圖

本文通過Wireshark網絡封包分析工具抓取TLSec基于證書鑒別過程數據分組,對TLSec技術的TLA協議中基于證書的鑒別協議幀結構進行剖析。使讀者對TLA協議幀結構和基于證書鑒別過程有初步的了解。

2、實驗環境搭建說明

實驗室環境搭建,如圖2所示,鑒別服務器(AS)直連鑒別訪問控制器(AAC),請求者(REQ)通過具有端口鏡像功能的二層交換機連接到鑒別訪問控制器(AAC),安裝有Wireshark的PC連接到Hub的鏡像端口。

圖2 實驗室連接拓撲圖

具體配置:AS的IP地址為192.168.1.200,AAC的IP地址為192.168.1.65,REQ的IP地址為192.168.1.64。

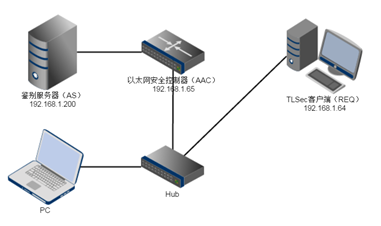

3、基于證書的鑒別協議概述

基于證書的鑒別過程包含6個分組,其中接入鑒別確認分組是可選分組。如果收到的接入鑒別響應分組中包含AAC的簽名SigAAC,則接入鑒別確認分組就是必須的;如果收到的接入鑒別響應分組中不包含AAC的簽名SigAAC,而是包含了消息鑒別碼MIC1字段,則接入鑒別確認分組就是可選的。基于證書的鑒別過程見圖3,各分組中字段的具體解釋詳見GB/T 15629.3-2014《信息技術 系統間遠程通信和信息交換 局域網和城域網 特定要求 第3部分:帶碰撞檢測的載波偵聽多址訪問(CSMA/CD)的訪問方法和物理層規范》。

圖3 TAEP-CAAP過程

各分組主要包括數據元素信息內容如下:

(1)鑒別激活分組

安全策略協商過程成功完成后,如果AAC與REQ協商選擇采用基于證書的鑒別和密鑰管理策略,當AAC收到REQ發送的start幀時,則AAC向REQ發送鑒別激活分組。鑒別激活分組字段包括:標識TAEP_FLAG、一次性隨機數SNonce(標識鑒別的新鮮性,亦稱鑒別標識)、本地信任的AS身份IDAS-AAC、AAC的證書CertAAC、DH參數ParaDH 、TLA信息元素TIEAAC及AAC的簽名SigAAC(可選)。

該分組封裝在Code=1(Request),Type=245(TAEP-CAAP),MessageType = 0x01的TAEP-Request-CAAP/TAEPoL中。

(2)接入鑒別請求分組

REQ正確處理AAC發送的鑒別激活分組后,構造接入鑒別請求分組發送給AAC。接入鑒別請求分組字段包括:標識TAEP_FLAG、鑒別激活分組中的一次性隨機數SNonce、本地生成的一次性隨機數NREQ、本地生成的臨時公鑰x·P、AAC的身份信息IDAAC(可根據鑒別激活分組中的AAC公鑰證書CertAAC得到)、REQ選擇的鑒別證書CertREQ、ParaDH、REQ信任的AS列表ListAS(可選)、TLA信息元素TIEREQ及簽名信息SigREQ(利用REQ的長期私鑰計算得到)。若REQ所信任的AS不止一個,REQ所信任的AS列表存在。

該分組封裝在Code=1(Request),Type=245(TAEP-CAAP),MessageType = 0x02的TAEP-Request-CAAP/TAEPoL中。

(3)證書鑒別請求分組

AAC正確處理REQ發送的接入鑒別請求分組后,構造證書鑒別請求分組發送給AS。證書鑒別請求分組字段包括:地址索引ADDID(標識鑒別所服務的主體)、接入鑒別請求分組中的NREQ、本地生成的一次性隨機數NAAC、CertREQ、CertAAC及REQ信任的AS列表(若接入鑒別請求分組中包含REQ信任的AS列表,則本字段存在,否則不存在)。

該分組封裝在Code=1(Request),Type=245(TAEP-CAAP),MessageType = 0x03的TAEP-Request-CAAP/TAEP-AS-SVC中。

(4)證書鑒別響應分組

AS正確處理AAC發送的證書鑒別請求分組后,構造證書鑒別響應分組發送給AAC。

證書鑒別響應分組字段包括:地址索引ADDID、證書驗證結果及REQ信任的AS對證書驗證結果的簽名SigAS-REQ、AAC所信任的AS的簽名SigAS-AAC。其中證書驗證結果包含NREQ、NAAC、CertREQ、CertAAC、REQ證書的驗證結果ResREQ與AAC證書的驗證結果ResAAC。若AAC和REQ信任的AS相同,則證書鑒別響應分組中的簽名只存在一個。若為單向鑒別則證書驗證結果中不包含一次性隨機數2,驗證結果2以及證書2,即不包含AAC的隨機數、驗證結果及證書。

該分組封裝在Code=2(Response),Type=245(TAEP-CAAP),MessageType = 0x04的TAEP-Response-CAAP/TAEP-AS-SVC中。

(5)接入鑒別響應分組

AAC正確處理AS發送的證書鑒別響應分組后,構造接入鑒別響應分組發送給REQ。

接入鑒別響應分組字段包括:標識TAEP_FLAG、NREQ、NAAC、IDREQ(可根據CertREQ得到)、接入結果、IDAAC、REQ密鑰數據x·P、本地生成的臨時公鑰y.P、復合的證書驗證結果RES及AAC生成的消息鑒別碼MIC1。如果在之前的鑒別激活分組中沒有AAC的簽名SigAAC字段或者此次鑒別過程沒有鑒別激活分組,則分組中不需要計算消息鑒別碼MIC1,而是需要計算簽名SigAAC。其中復合的證書驗證結果RES為證書鑒別響應分組中除ADDID之外的其他內容。

該分組封裝在Code=2(Response),Type=245(TAEP-CAAP),MessageType = 0x05的TAEP-Response-CAAP/TAEPoL中。

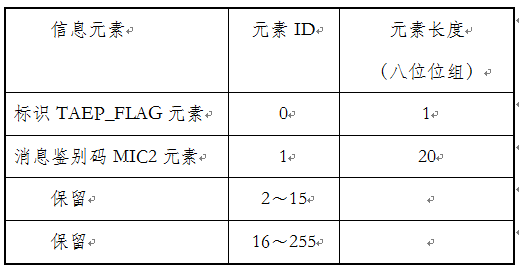

(6)接入鑒別確認分組

REQ正確處理AAC發送的接入鑒別響應分組后,構造接入鑒別確認分組發送給AAC。接入鑒別確認分組為可選分組,如果收到的接入鑒別響應分組中包含AAC的簽名SigAAC,則接入鑒別確認分組就是必須的;如果收到的接入鑒別響應分組中不包含AAC的簽名SigAAC,而是包含了消息鑒別碼MIC1字段,則接入鑒別確認分組就是可選的。接入鑒別確認分組字段包括:標識TAEP_FLAG及消息鑒別碼MIC2。

該分組封裝在Code=2(Response),Type=245(TAEP-CAAP),MessageType = 0x06的TAEP-Response-CAAP/TAEPoL中。

4、抓包數據分析過程

(1)數據包捕獲步驟:

第一步,根據實驗環境說明,搭建網絡環境;

第二步,打開抓包設備上的Wireshark軟件,配置完成后,開始捕獲分組;

第三步,打開終端設備上的“可信網絡安全客戶端軟件”,軟件啟動后會自動進行連接;

第四步,“可信網絡安全客戶端軟件”顯示“已安全連接”后,停止Wireshark捕獲功能。

(2)局域網媒體訪問控制安全協議幀格式

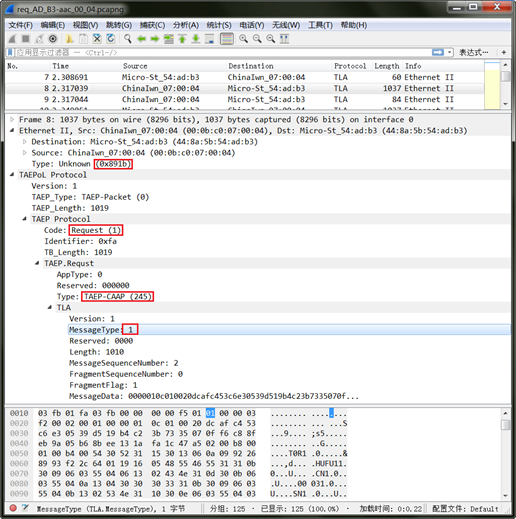

我們來看抓取的數據包,以鑒別激活分組數據包為例,從Wireshark的“封包詳細信息”欄中,我們看到數據包協議類型為TLA(以太類型為0x891b的TAEPoL幀,TAEP-Type為245),即基于三元對等鑒別的局域網鑒別協議,如圖4所示。

圖4 鑒別激活分組數據包

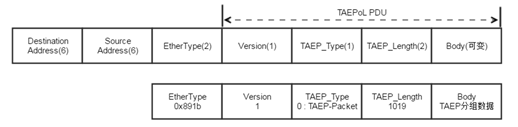

由于這個版本的Wireshark使用的是Ethernet II 來解碼的,Ethernet II 的封裝格式,如圖5所示:

圖5 Ethernet II封裝格式

局域網媒體訪問控制安全協議詳細封裝格式,如圖6所示。幀結構中名稱后括號內數字代表幀長度,即八位組個數。對比Ethernet II可以看出,TAEPoL(Tri-element Authentication Extensible Protocol,三元鑒別可擴展協議)幀結構中EtherType對應Ethernet II中的Type字段。

圖6 TAEPoL幀結構

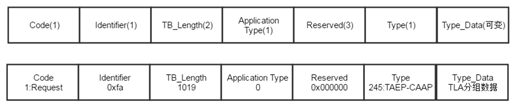

圖6幀結構中Body部分,根據TAEP_Type字段值可知為TAEP(TAEP over Link,基于鏈路的三元鑒別可擴展協議)分組。TAEP分組幀結構如圖7所示。

圖7 TAEP分組幀結構

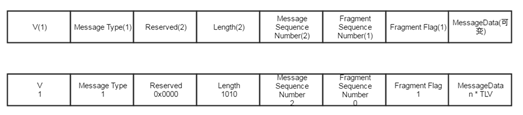

圖7幀結構中Type_Data部分,根據Type字段值可知TLA分組數據為TAEP-CAAP數據,即基于證書鑒別協議數據。TLA分組幀結構如圖8所示。

圖8 TLA協議幀結構

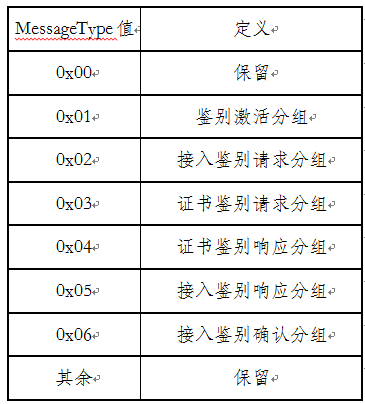

圖8幀結構中MessageType字段的定義如表1所示。

表1 TAEP-CAAP類型分組MessageType子類型定義

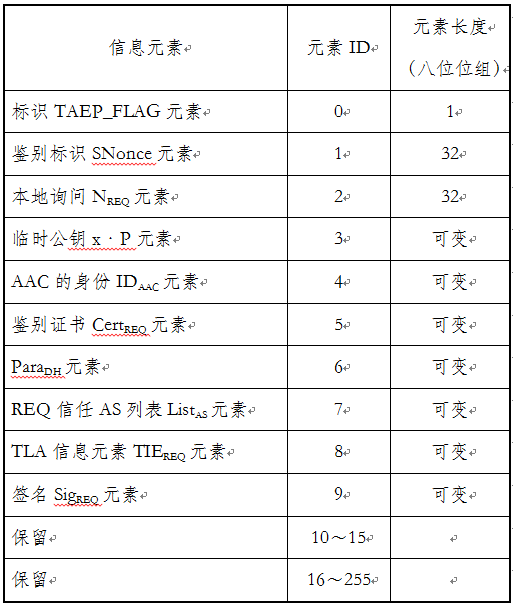

MessageData中數據由多組采用TLV封裝格式封裝的數據元素組成,TLV封裝格式如圖9所示。

圖9 TLV封裝格式

a)鑒別激活分組

如圖4所示,當前數據Code=1(Request),Type=245(TAEP-CAAP),MessageType=1(接入鑒別請求分組)。MessageData中包括如表2數據元素:

表2 鑒別激活分組有效元素集合

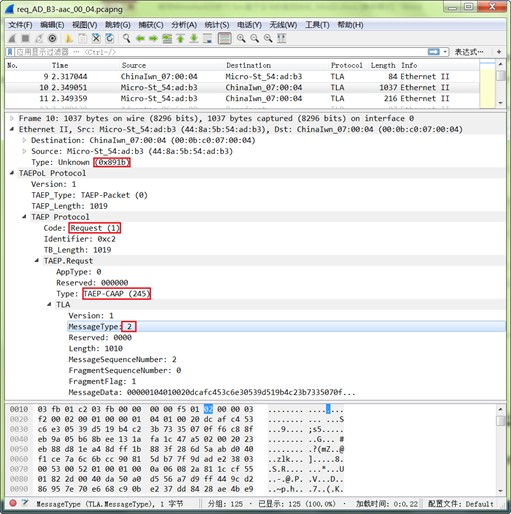

b)接入鑒別請求分組

圖10 接入鑒別請求分組數據包

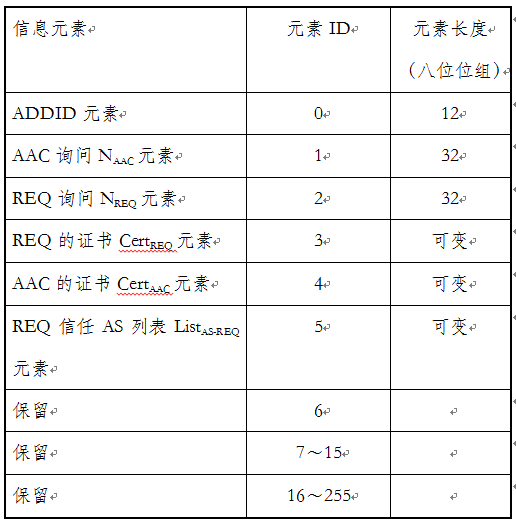

如圖10所示,當前數據Code=1(Request),Type=245(TAEP-CAAP),MessageType=2(接入鑒別請求分組)。MessageData中包括如表3數據元素:

表3 接入鑒別請求分組有效元素集合

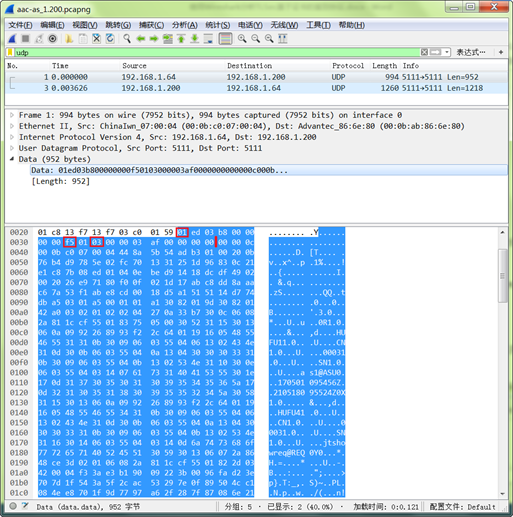

c)證書鑒別請求分組

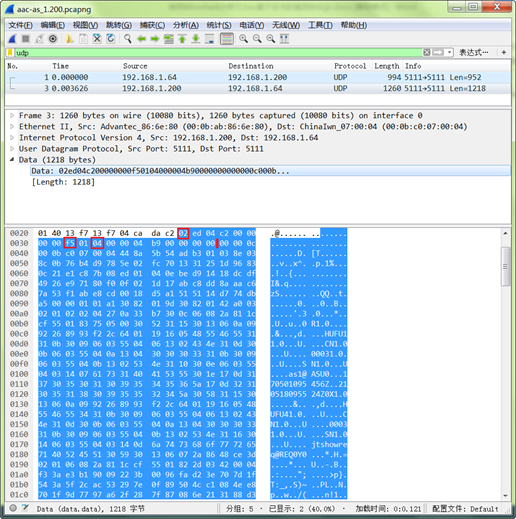

證書鑒別請求分組是通過UDP數據包進行發送,數據Data內容為圖7中TAEP分組數據。

圖11 證書鑒別請求分組數據包

如圖11所示,當前數據Code=0x01(Request),Type=0xf5(TAEP-CAAP),MessageType=0x03(證書鑒別請求分組)。MessageData中包括如表4數據元素:

表4 證書鑒別請求分組有效元素集合

d)證書鑒別響應分組

證書鑒別響應分組是通過UDP數據包進行發送,數據Data內容為圖7中TAEP分組數據。

圖12 證書鑒別響應分組數據包

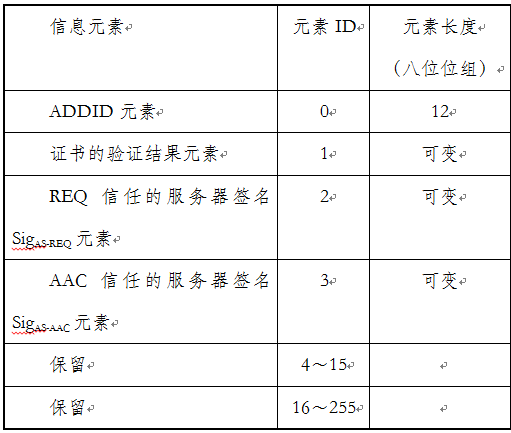

如圖12所示,當前數據Code=2(Response),Type=245(TAEP-CAAP),MessageType=4(證書鑒別響應分組)。MessageData中包括如表5數據元素:

表5 證書鑒別響應分組有效元素集合

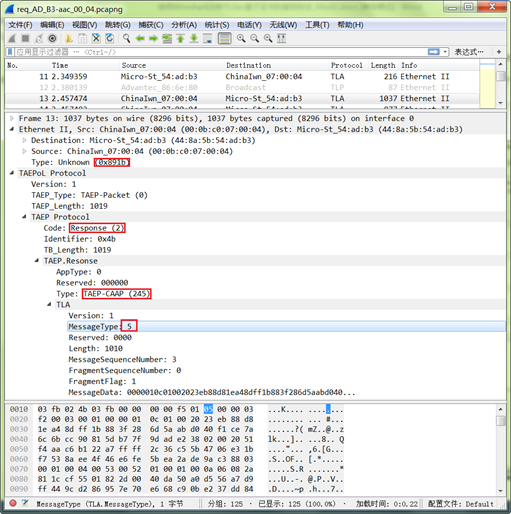

e)接入鑒別響應分組

圖13 接入鑒別響應分組數據包

如圖13所示,當前數據Code=2(Response),Type=245(TAEP-CAAP),MessageType=5(證書鑒別響應分組)。MessageData中包括如表6數據元素:

表6 接入鑒別響應分組有效元素集合

f)接入鑒別確認分組

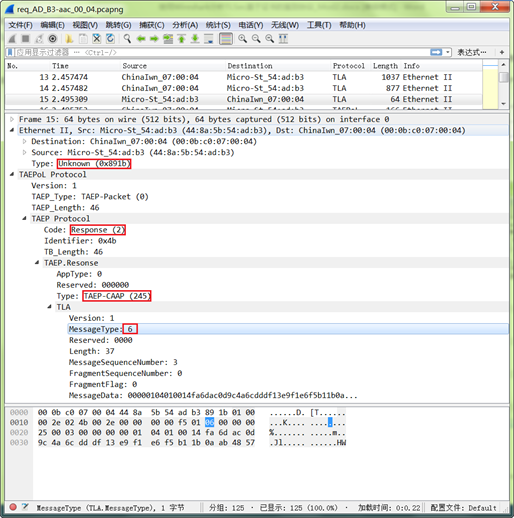

圖14 接入鑒別確認分組

如圖14所示,當前數據Code=2(Response),Type=245(TAEP-CAAP),MessageType=6(證書鑒別響應分組)。MessageData中包括如表7數據元素:

表7 接入鑒別確認分組有效元素集合

5、總結

通過以上對基于證書的鑒別協議過程數據包的分析,TLA協議數據通過TAEP、TAEPoL協議逐層封裝后進行傳輸。首先,各分組數據元素根據TLV格式封裝到TLA協議幀中,使用MessageType標識當前是協議的第幾個分組消息;其次,TLA協議數據再封裝到TAEP協議幀中,使用Code字段標識是請求包(或響應包),并使用Type字段標識當前TAEP協議數據是基于證書鑒別協議數據還是其他協議類型數據;最后,TAEP協議數據封裝到TAEPoL協議幀中,TAEPoL協議幀中TAEP_Type字段標識當前協議中Body部分數據協議封裝類型是TAEP。

TLSec基于證書的鑒別協議的交互過程所實現的安全機制采用了國際標準ISO/IEC 9798-3:1998/Amd.1:2010和國家標準GB/T 15843.3-2016給出的實體鑒別機制(即TePA實體鑒別國際標準和國家標準)。TLSec技術能夠通過在線可信第三方實現請求者與控制器之間的相互鑒別,從而可以防止非法訪問、數據篡改、數據竊聽等威脅,從底層協議上為以太網提供安全保障,讓有線網絡從底層開始具備本質安全能力。

責任編輯:售電衡衡

-

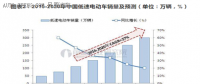

低速電動汽車行業洗牌即將展開!

2018-04-19電動汽車 -

新能源電動汽車資訊,純電動汽車驅動系統電力如何傳輸方向

-

新能源汽車熱銷,只需要四部,按好電動汽車充電樁

2018-04-19新能源汽車