Nginx不安全配置可能導(dǎo)致的安全漏洞

前言:

Nginx (engine x) 是一個(gè)高性能的http和反向服務(wù)器,也可以作為IMAP/POP3/SMTP服務(wù)器。t engine是由淘寶網(wǎng)發(fā)起的Web服務(wù)器項(xiàng)目。它在Nginx的基礎(chǔ)上,針對(duì)大訪問量網(wǎng)站的需求,添加了很多高級(jí)功能和特性。

在滲透測(cè)試過程中發(fā)現(xiàn)很多網(wǎng)站使用了nginx或者tenginx來(lái)做反向代理,ningx的配置文件nginx.conf的一些錯(cuò)誤配置可能引發(fā)一些安全漏洞。下面是總結(jié)的一些可能引發(fā)安全問題的錯(cuò)誤配置,并且推薦了github上一款用于檢測(cè)nginx安全配置的工具。

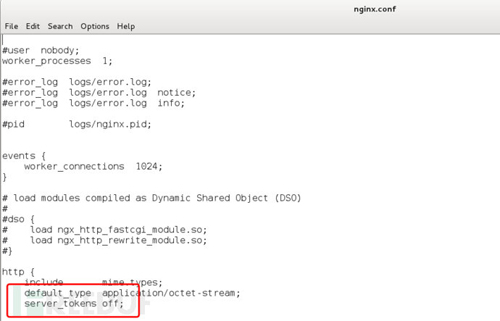

Ningx.conf配置一共分為4部分:1.頂級(jí)配置2.Events 模塊3.http部分 4.server部分

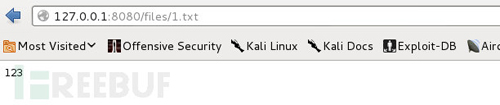

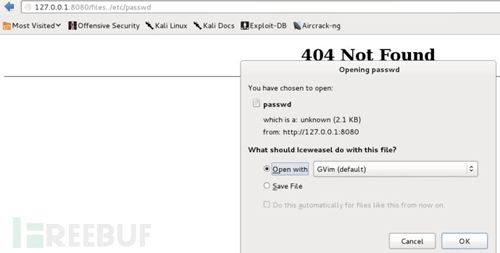

0×00任意文件讀取

這個(gè)常見于Nginx做反向代理的情況,動(dòng)態(tài)的部分被proxy_pass傳遞給后端端口,而靜態(tài)文件需要Nginx來(lái)處理。假設(shè)靜態(tài)文件存儲(chǔ)在/home/目錄下,而該目錄在url中名字為files,那么就需要用alias設(shè)置目錄的別名:

location /files {

alias /home/;

}

此時(shí)訪問http://127.0.0.1:8080/files/1.txt,就可以獲取/home/1.txt 文件。

我們發(fā)現(xiàn),url上/files沒有加后綴/ ,而alias設(shè)置的/home/是有后綴/的,這個(gè) /就導(dǎo)致我們可以從/home/目錄穿越到他的上層目錄,造成任意文件下載:

修復(fù)方法:不寫成上面那種有漏洞的形式,比如可以寫成結(jié)尾都帶著/字符。

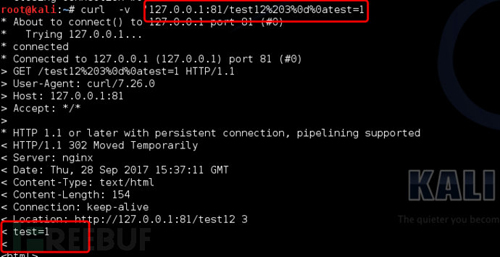

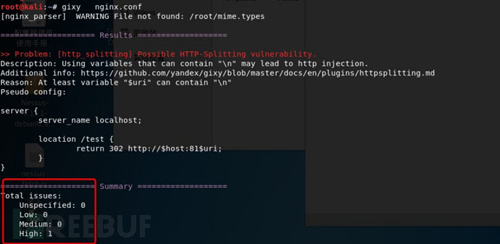

0×01$uri導(dǎo)致的CRLF注入

在實(shí)際業(yè)務(wù)場(chǎng)景中經(jīng)常需要在nginx中配置路徑跳轉(zhuǎn)。

比如用戶訪問http://x.com 自動(dòng)跳轉(zhuǎn)到https://x.com 或者是訪問 http://x.com 自動(dòng)跳轉(zhuǎn)到 http://www.x.com

在跳轉(zhuǎn)的過程中,我們需要保證用戶訪問的頁(yè)面不變,所以需要從Nginx獲取用戶請(qǐng)求的文件路徑,有三個(gè)可以表示uri的變量:

$uri

$document_uri

$request_uri

$uri 和 $document_uri表示的是解碼以后的請(qǐng)求路徑,不帶參數(shù),$request_uri表示的是完整的URI(沒有解碼),如果在nginx.conf中配置了下列的代碼:

location /test {

return 302 http://$host:81$uri;

}

因?yàn)?uri是解碼以后的請(qǐng)求路徑,所以可能就會(huì)包含換行符,也就造成了一個(gè)CRLF注入漏洞。

該漏洞除了發(fā)生在 return后面,也可能發(fā)生在rewrite、add_header、p roxy_set_header、proxy_pass之后。

修復(fù)方式:將$uri或者$document_uri改為 $request_uri。

0×02 SSRF

SSRF(服務(wù)端請(qǐng)求偽造)漏洞常出現(xiàn)在反向代理的配置中,反向代理的語(yǔ)法如下:proxy_pass http ://IP

如果攻擊者可以操控IP, 將其修改成內(nèi)網(wǎng)IP地址即可造成SSRF漏洞。

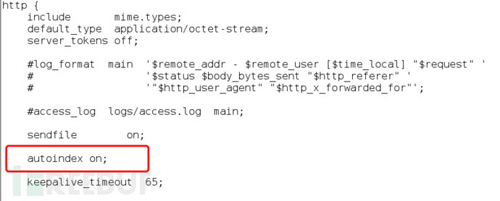

0×03目錄遍歷

autoindex off;#是否開啟目錄列表訪問,默認(rèn)關(guān)閉。

若設(shè)置成autoindex on;

Nginx不安全配置可能導(dǎo)致的安全漏洞Nginx不安全配置可能導(dǎo)致的安全漏洞

Nginx不安全配置可能導(dǎo)致的安全漏洞

0x04nginx版本泄露

對(duì)于nginx服務(wù)器,之前曾爆出過不同版本的解析漏洞,比如nginx 0.7.65以下(0.5.*, 0.6.*, 0.7.* )全版本系列和0.8.37(0.8.*)以下8系列受影響。下面假設(shè)在存在漏洞的站點(diǎn)上有一張圖片url地址為:http://x.x.x.x/logo.jpg 而當(dāng)我們正常訪問圖片時(shí),nginx會(huì)把這個(gè)當(dāng)作非腳本語(yǔ)言直接讀取傳送會(huì)客戶端(也就是瀏覽器),但是

存在解析漏洞的nginx會(huì)把如下連接解析并且當(dāng)作php文件執(zhí)行~:

http://x.x.x.x/logo.jpg/x.php

http://x.x.x.x/logo.jpg%00x.php

因此隱藏 Nginx 的版本號(hào),提高安全性。

在配置文件nginx.conf里面,設(shè)置如下:server_tokens off;

Nginx配置安全檢查的工具

Github上開源了一款Nginx配置安全檢查的工具,叫做gixy,可以覆蓋以上的部分問題。

項(xiàng)目地址: https://github.com/yandex/gixy

工具是用python編寫的,python2.7和3.5+版本都支持。可以直接用pip來(lái)安裝:pip install gixy。

使用起來(lái)也很簡(jiǎn)單,直接將 gixy 命令后面加上 ningx.conf 文件的具體位置即可。

責(zé)任編輯:任我行

- 相關(guān)閱讀

- 碳交易

- 節(jié)能環(huán)保

- 電力法律

- 電力金融

- 綠色電力證書

-

碳中和戰(zhàn)略|趙英民副部長(zhǎng)致辭全文

2020-10-19碳中和,碳排放,趙英民 -

兩部門:推廣不停電作業(yè)技術(shù) 減少停電時(shí)間和停電次數(shù)

2020-09-28獲得電力,供電可靠性,供電企業(yè) -

國(guó)家發(fā)改委、國(guó)家能源局:推廣不停電作業(yè)技術(shù) 減少停電時(shí)間和停電次數(shù)

2020-09-28獲得電力,供電可靠性,供電企業(yè)

-

碳中和戰(zhàn)略|趙英民副部長(zhǎng)致辭全文

2020-10-19碳中和,碳排放,趙英民 -

深度報(bào)告 | 基于分類監(jiān)管與當(dāng)量協(xié)同的碳市場(chǎng)框架設(shè)計(jì)方案

2020-07-21碳市場(chǎng),碳排放,碳交易 -

碳市場(chǎng)讓重慶能源轉(zhuǎn)型與經(jīng)濟(jì)發(fā)展并進(jìn)

2020-07-21碳市場(chǎng),碳排放,重慶

-

兩部門:推廣不停電作業(yè)技術(shù) 減少停電時(shí)間和停電次數(shù)

2020-09-28獲得電力,供電可靠性,供電企業(yè) -

國(guó)家發(fā)改委、國(guó)家能源局:推廣不停電作業(yè)技術(shù) 減少停電時(shí)間和停電次數(shù)

2020-09-28獲得電力,供電可靠性,供電企業(yè) -

2020年二季度福建省統(tǒng)調(diào)燃煤電廠節(jié)能減排信息披露

2020-07-21火電環(huán)保,燃煤電廠,超低排放

-

四川“專線供電”身陷違法困境

2019-12-16專線供電 -

我國(guó)能源替代規(guī)范法律問題研究(上)

2019-10-31能源替代規(guī)范法律 -

區(qū)域鏈結(jié)構(gòu)對(duì)于數(shù)據(jù)中心有什么影響?這個(gè)影響是好是壞呢!