從SCADA入手強化工控系統安全風險

從兩個案例可以得過一個初步結論,目前國內企業在進行SCADA系統的部署放慢安全意識還不夠強,而且很多的SCADA攻擊都可以從web開始,以web為突破口進行內網滲透,最終拿到控制權限。對于攻擊者來說,基本上只要確定了目標,由于SCADA系統自身防護能力較差,攻擊者是很容易拿到的較高的功能權限。通過這個權限,攻擊者很容易關閉重要的工業設施,造成嚴重的工業安全事故。

對于一些安全級別較高的企業,為了避免出現前面所說的安全風險,在企業內部大多已經實現了辦公網絡和工業網絡的物理隔離。對于這樣的企業攻擊方式大多是擺渡人攻擊,既通過獲取企業內容中間人的信任來攻擊。大概的流程是:第一步,獲取到目標企業的工作流程和相關人員信息。第二步,獲取目標工控系統的物理位置與工程師的相關信息,包括但不限于家庭背景、工作背景等信息;第三步,偽造自己身份,比如以談合作的形式進行交流接觸并掌握更多的目標信息;第四,在獲取目標信任后騙取其U盤發起擺渡攻擊。震網病毒引起的伊朗核工廠離心機停機事件就是典型的通過中間人進行擺渡人攻擊。

因此,對于工業控制系統安全,亡羊補牢是必須的,但事前的預防則更為重要,企業需要提前做好SCADA系統安全防護。

二、工業控制系統存在的安全隱患

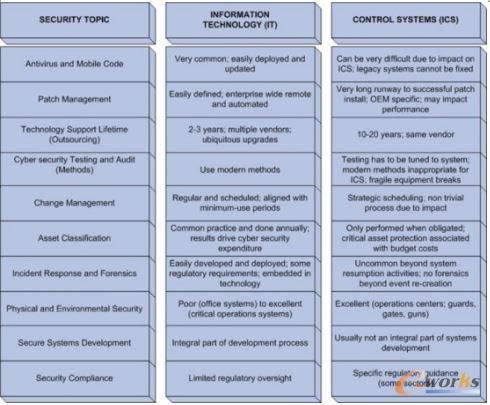

談了防護脆弱的SCADA系統,接下來就談一談工業控制系統本身隱藏的安全隱患。在此之前,我們先了解一下工業控制系統與IT系統在安全架構上有什么不同?

(1)防病毒:IT系統中非常普遍,且易于部署和更新。工控系統中由于都是固化的,部署防病毒軟件非常困難。

(2)補丁管理:IT系統中不管是遠程還是本地系統都是定期更新。在工控系統中由于都是專用系統,擔心影響性能,基本不更新補丁。

(3)技術支持周期:IT系統由于供應商較多,升級方便,技術更新周期都很快,基本在2到3年;工控系統都是專用的供應商,可能就一家或幾家,技術更新周期都在10到20年左右。

(4)網絡安全測試與審計:IT系統都采用最現代的方法;工控系統很少有安全測試和審計。

(5)事件響應與取證:IT系統易于部署且容易取證;工控系統出現故障除了更新系統很難進行取證。

(6)安全系統開發:IT系統集成在開發過程中;工控系統沒有通用的集成開發流程。

也許你會問,為什么工控系統存在這么多風險卻沒出大量的安全問題?這個問題很好解釋。工業控制系統發展這么多年,由于采用的是專業的硬件和協議,而且很少直接與外網或辦公網進行連接,懂IT技術又懂工業自動化控制技術的黑客又比較少,雖然工業控制網絡的攻擊事件時有發生,但卻不多。

但隨著IT與OT的融合發展,以前封閉式的專用工業網絡開始走向開放,在工業控制系統中已經出現了越來越多的標準化硬件和軟件,如基于X86架構的商用PC及服務器,應用了多年的現場總線技術正在被工業以太網逐步替代,網絡協議由紛繁雜亂的總線協議變為TCP/IP協議。從另外一個方向看,隨著ERP、CRM、MES等中上層管理業務系統與下層PLC、DCS等生產控制系統的對接,智能終端和無線技術也在工業控制領域得到了應用。即便企業的物理安全防護做的再好也已經不管用了。

三、從SCADA到ICS,安全風險該如何解決?

隨著工業控制系統中軟硬件及網絡技術向通用化和標準化方向發展,工控系統的安全體系正在被擊潰,變得前所未有的脆弱。這種現狀也引起了國家部門的擔憂和重視。

針對工控系統面臨的安全風險,工業和信息化部2011年9月發布《關于加強工業控制系統信息安全管理的通知》,明確了工業控制系統信息安全管理的組織領導、技術保障、規章制度等方面的要求。2012年6月28號國務院又發布了《關于大力推進信息化發展和切實保障信息安全的若干意見》。明確要求保障工業控制系統安全,重點對可能危及生命和公共財產安全的工業控制系統加強監管。對關鍵產品開展安全評測,實行安全風險和漏洞通報制度。

-

區塊鏈跨域安全解決方案

-

2018年的五個網絡安全預測

2018-01-25網絡安全 -

中國公有云幸存者特質分析