從SCADA入手強化工控系統安全風險

2010年伊朗核設施遭受世界上首個專門針對工業控制系統編寫的破壞性病毒攻擊,這個名為Stuxnet的蠕蟲病毒專門針對西門子SIMATIC WinCC監控與數據采集 (SCADA) 系統進行攻擊,通過篡改離心機控制指令導致離心機停止運轉,嚴重影響了伊朗鈾濃縮進度。由于西門子SCADA系統在中國工業控制領域的廣泛應用,Stuxnet蠕蟲病毒的出現曾引發國內工業企業的極大恐慌。

一、SCADA系統安全風險分析

SCADA即數據采集與監控系統,被廣泛應用于電力、石油、冶金、天然氣、鐵路、供水、化工等重要行業的工業控制系統中,以實現對底層工業設備的數據采集和運行狀態監控,為生產執行與現場控制提供支撐。如今隨著兩化深入融合以及智能制造戰略的持續推進,SCADA這種介于辦公網絡和工業控制網絡之間的系統開始面臨日趨嚴峻的安全挑戰,黑客很容易以辦公網絡或互聯網作為入口,利用SCADA系統的安全漏洞對工業控制系統展開攻擊,進而造成嚴重安全事故和不可估量的經濟損失。

1、國內某大型風電企業SCADA應用配置失誤

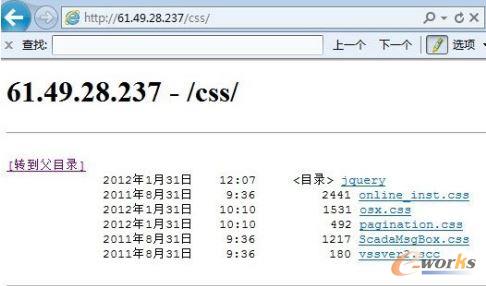

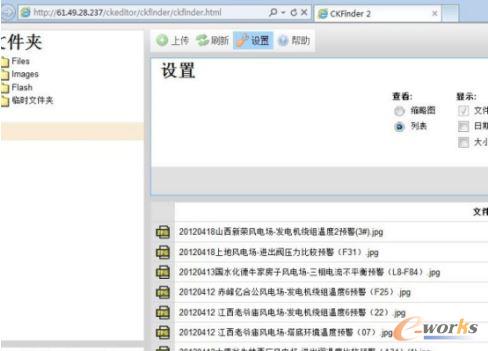

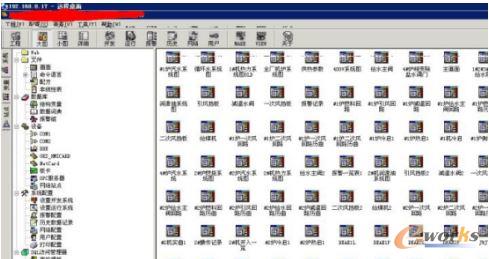

通過網絡搜索該公司SCACA信息,結果暴露SCADA系統的IP地址,通過點擊鏈接http://61.49.28.237/開啟了目錄瀏覽,遍歷目錄后得到CKFinder,之后通過getshell命令提權控制SCADA主機,通過前端的WEB服務器和數據庫服務器作為跳板,通過VPN等方式對后端的中控系統進行操作。

2、某電力系統官網Oracle注入攻擊

某黑客通過對某電力系統的官網進行簡單的漏洞掃描可以發現該網站存在oracle注入漏洞,通過SQL注入操作進入到內網,發現雖然機器放在內網,但是并沒有單獨配置DMZ區域,而是采用工作組,這樣就可以通過權限獲取訪問到域,當時懷著滲透的心態發現了至少3臺SCADA的主機,到了這一步,再對SCADA進行控制對了解工控系統的黑客而言都是不難實現的。

-

區塊鏈跨域安全解決方案

-

2018年的五個網絡安全預測

2018-01-25網絡安全 -

中國公有云幸存者特質分析