電力信息網絡安全加固解決方案(2)

2.5 客戶端安全狀態評估――應用軟件安裝狀態

有的時候用戶安裝了一些軟件也給網絡帶來安全隱患,EAD系統提供黑白軟件統一管理功能。管理員可根據企業的IT政令,在安全策略服務器定義員工終端黑白軟件列表,通過安全客戶端實時檢測、網絡設備聯動控制,完成對用戶終端的軟件安裝運行狀態的統一監控和管理。

管理員根據軟件運行的進程名稱,在安全策略服務器定義黑白軟件列表;同時對每一種受控軟件規則定義相應的安全模式,即當用戶終端接入網絡時,安全客戶端發現該規則被違反時,系統采取的策略。其次,管理員在安全策略中添加黑白軟件控制規則。

在安全策略服務器完成對黑白軟件列表和安全策略中軟件控制部分的定義之后,用戶終端的軟件安裝狀態便可以通過EAD解決方案來完成統一監控和管理。

2.6 客戶端安全狀態評估――多種處理方式

對于EAD的應用,經常會有用戶擔心部署了EAD系統會帶來帶來很多麻煩,EAD解決方案除了基本的下線模式外還有多種應用模式,在實際部署之中可以根據不同的用戶制定不同應用模式,使部署更加靈活方便。

EAD解決方案對于每一種安全狀態的檢測,按照處理模式可分為隔離模式、警告模式、監控模式。

三種模式對于實現的終端安全狀態監控功能各有不同,對安全設備的要求也不相同。可以根據自己的安全管理政策決定采用哪一種模式。例如對于重要的網絡用戶,比如領導,管理員對其網絡訪問的管理也可應用監控模式,只了解用戶的安全狀態,不做任何處理,待用戶方便的時候再進行處理。

2.7 合法用戶動態授權――實現內部安全策略控制

身份認證是網絡端點準入控制的基礎。從網絡接入端點的安全控制入手,結合認證服務器、安全策略服務器、網絡設備、802.1x協議以及第三方軟件系統(病毒和系統補丁服務器,如LANDESK),杜絕企業員工對不良網站和危險資源的訪問,防止間諜軟件、惡意代碼等軟件對企業內網帶來的安全風險。

EAD解決方案在保證終端用戶具備自防御能力并安全接入的前提下,通過動態分配ACL、VLAN等合理控制用戶的網絡權限,保障網絡資源的合法使用和網絡環境的安全,提升網絡的整體安全防御能力。

在用戶終端通過病毒、補丁等安全信息檢查后,EAD可基于終端用戶的角色,向安全聯動設備下發事先配置的接入控制策略,按照用戶角色權限規范用戶的網絡使用行為。終端用戶的所屬VLAN、ACL訪問策略、是否禁止使用代理、是否禁止使用雙網卡等安全措施均可由管理員統一配置實施。

2.8 用戶行為審計

EAD解決方案除支持用戶名、密碼與接入終端的MAC地址、IP地址、所在VLAN、接入設備IP、接入設備端口號等信息進行綁定之外,結合EAD強大的用戶身份、權限的管理和UBAS詳盡的用戶網絡行為日志,可以實現:

精確到用戶的網絡行為審計:充分結合EAD完善的用戶帳號、卡號管理和UBAS基于用戶IP地址的日志審計,將網絡行為審計精確定義到用戶個體;

完善的網絡行為跟蹤:充分利用UBAS各類日志信息,輕松掌握EAD管理的帳號用戶、卡號用戶的網絡行為,如訪問哪些網站,訪問哪些網頁(DIG組網環境)、發送哪些Email(DIG組網環境)、發送哪些文件(DIG組網環境)等。

準確的非法網絡行為用戶定位:利用EAD的設備IP地址、接入端口、VLAN、用戶IP地址和MAC地址等信息綁定功能,對進行非法網絡行為的用戶一經發現,即時準確定位。

3 網絡層安全設計

3.1 虛擬防火墻解決方案

以企業的具體業務模式為依據,企業中的不同業務總是可以根據其重要程度劃分為不同的安全等級和安全區域。對于高等級的安全區域需要更加嚴格的訪問控制和安全保護。本組網利用Secblade和基礎網絡的融合實現園區網整體安全防護。在匯聚層利用SecBlade和95產品的組合對企業網中的核心安全區域實現進一步的安全防護。

這樣的組網模式能夠滿足企業對不同安全區域的安全等級劃分,并且可在不同區域間實現獨立安全策略的制定,從而使整網拓撲大大簡化,在保持高擴展性的基礎上減輕了管理的復雜度。

因此,對企業信息管理人員來說,如何靈活方便的實現企業各業務部門的安全區域劃分,以及如何在安全區域之間有控制的互訪成為其非常關注的問題。這也對安全區域隔離“利器”――防火墻提出了更高的要求。

為此,H3C推出了虛擬安全解決方案,靈活運用虛擬防火墻技術,旨在解決復雜組網環境中大量VPN的獨立安全策略需求所帶來的網絡拓撲復雜、網絡結構擴展性差、管理復雜,用戶安全擁有成本高等幾大問題。通過在匯聚交換機上面配置的防火墻插卡解決不同區域內的安全防護。

3.1.1 重點樓層重點客戶安全防御方案

在網絡中,總有些客戶對于自己部門或者自己的數據信息安全特別敏感,而且他們的信息也是極為重要的。為解決傳統基于VLAN和ACL的內網訪問控制解決方案的不足,H3C提出了以防火墻為核心的內網訪問控制解決方案。其核心是可以插入交換機中的SecBlade防火墻模塊,通過SecBlade防火墻模塊對內網各個VLAN之間的訪問進行精細化的控制。同時配合交換機的端口隔離特性,實現對同一VLAN內終端之間的訪問限制。

為了對這些用戶提供保護,我們可以在匯聚交換機中配置H3C SecBlade防火墻插卡進行數據保護業務。其優點是:

實現病毒防護和業務控制雙重功能。

在防火墻上配置安全訪問策略,設置訪問權限,保護內部網絡的安全。

SecBlade防火墻插卡具有對業務的良好支持,作為NAT ALG或者ASPF過濾,都能夠滿足正常業務的運行。

SecBlade防火墻插卡易于管理,讓管理員舒心。

SecBlade利用虛擬防火墻技術實現為不同業務和用戶實現不同安全防護。

虛擬防火墻是一個邏輯概念,可以在一個單一的硬件平臺上提供多個防火墻實體,即,將一臺防火墻設備在邏輯上劃分成多臺虛擬防火墻,每臺虛擬防火墻都可以被看成是一臺完全獨立的防火墻設備,可擁有獨立的管理員、安全策略、用戶認證數據庫等。每個虛擬防火墻能夠實現防火墻的大部分特性。每個虛擬防火墻之間相互獨立,一般情況下不允許相互通信。

H3C SecPath/SecBlade虛擬防火墻具有如下技術特點:

每個虛擬防火墻維護自己一組安全區域;

每個虛擬防火墻維護自己的一組資源對象(地址/地址組,服務/服務組等)

每個虛擬防火墻維護自己的包過濾策略

每個虛擬防火墻維護自己的ASPF策略、NAT策略、ALG策略

限制每個虛擬防火墻占用資源數:防火墻Session以及ASPF Session數目

除此之外,在防火墻的日常維護工作中,主要的工作就是定義和維護大量的訪問控制策略,正是因為這樣的應用,用戶需要一種強大,直觀,簡便的管理工具來對防火墻設備進行管理,尤其是在增加了虛擬防火墻特性之后。H3C系列防火墻的面向對象配置管理技術充分考慮到管理員在一臺設備上管理多種配置的復雜性,提供了對地址資源、服務資源、網絡流量的形象化定義,讓用戶可以將網絡中的網段、主機和服務等各種資源抽象為更加直觀的、便于記憶和理解的對象。

SecBlade防火墻模塊是將交換機的轉發和業務的處理有機融合在一起,使得交換機在高性能數據轉發的同時,能夠根據組網的特點處理安全業務。

SecBlade 防火墻模塊可以對需要保護的區域進行策略定制,可以支持所有報文的安全檢測,同時SecBlade 防火墻模塊支持多安全

責任編輯:黎陽錦

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

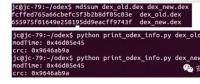

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡