黑客向智能終端和工業(yè)控制領(lǐng)域蔓延

美國國會議員說,這一日益嚴(yán)重的威脅將讓國會提出法案,以擴大政府的控制范圍來建立提高系統(tǒng)安全性的需求。賽門鐵克的DeanTurner最近向參議院國土安全與政府事務(wù)委員做報告時說,目前在全世界有44,000臺Stuxnet感染的計算機,而在美國就有1600臺。Stuxnet目前以安裝Windows操作系統(tǒng)軟件的計算機和西門子公司設(shè)計的控制系統(tǒng)為攻擊目標(biāo),但美國國土安全部的SeanMcGurk認(rèn)為攻擊者可以利用該蠕蟲的公開資料進行修改,從而改變攻擊目標(biāo)。

輕輕一按鍵盤,千里之外的城市里所有十字路口的綠燈都會同時亮起,憤怒的司機們圍著相撞的汽車爭執(zhí)不休;銀行里,存款會莫名其妙地被轉(zhuǎn)移到其他賬戶;工廠里,所有的生產(chǎn)設(shè)備都亮起紅燈,停止運轉(zhuǎn);互聯(lián)網(wǎng)一團亂麻,陷入全面癱瘓……這些看起來像是科幻大片的場景,極有可能就在現(xiàn)實中出現(xiàn)。而中國,業(yè)已成為網(wǎng)絡(luò)攻擊的目標(biāo)。

不久前,在拉斯維加斯舉行的黑客大會上,獨立安全評測機構(gòu)NSSLabs的研究人員DillonBeresford專門向與會者演示了如何進攻中國重要基礎(chǔ)行業(yè)正在使用的工控系統(tǒng)。

工控系統(tǒng)是對專用設(shè)備進行遙控或自控的系統(tǒng),被我國廣泛使用,比如金融行業(yè)中的ATM及監(jiān)控設(shè)備等,電力行業(yè)中的通信平臺,通訊行業(yè)中的交換機和路由器,以及能源、水利、交通和軍工等重要基礎(chǔ)行業(yè)的相關(guān)設(shè)備。這意味著網(wǎng)絡(luò)攻擊已經(jīng)從傳統(tǒng)計算機網(wǎng)絡(luò)拓寬到智能終端和工業(yè)控制電腦方向。

為了應(yīng)對網(wǎng)絡(luò)攻擊的挑戰(zhàn),廣東省今年專門成立了廣東省信息安全測評中心,承擔(dān)全省基礎(chǔ)信息網(wǎng)絡(luò)和重要信息系統(tǒng)的信息安全漏洞發(fā)現(xiàn)、分析和信息通報、風(fēng)險評估以及相關(guān)信息安全測評工作。

APT攻擊黑客向RSA公司部分基層員工發(fā)了釣魚郵件。郵件利用“零日漏洞”,一旦附件表格被打開,木馬程序就進入系統(tǒng)。然后黑客披上“RSA員工”的馬甲,在內(nèi)網(wǎng)游蕩尋找權(quán)限更高的賬號。最終,RSA的SecurID密鑰核心技術(shù)被盜。

“震網(wǎng)”借助優(yōu)盤攻入伊朗核電站

近年來的黑客攻擊事件頻發(fā),“但最具有劃時代意義的事件莫過于2010年的伊朗"震網(wǎng)"病毒事件,標(biāo)志著電腦病毒作為一種武器正式登上戰(zhàn)場。”國內(nèi)一位網(wǎng)絡(luò)安全問題專家說,這也代表了中國業(yè)界的看法。

2010年9月,伊朗稱布什爾核電站部分員工電腦感染了一種名為“震網(wǎng)(Stuxnet)”的超級電腦病毒。這種病毒可以悄無聲息地潛伏和傳播,并對特定的西門子工業(yè)電腦進行破壞。萬幸的是,這次電站主控電腦并未感染。

該專家說:“據(jù)國外媒體報道,該病毒是美國和以色列兩國政府聯(lián)手在美國的一個實驗室研制成功的,2008年開始研制,2010年正式投放到了伊朗。”

首先,“震網(wǎng)”具有極強的針對性。它會自動依據(jù)被感染電腦的語言、IP地址、生產(chǎn)廠商等條件進行判斷,如果不是位于伊朗境內(nèi)的西門子工業(yè)電腦,它就會悄悄潛伏起來,以免引起殺毒軟件的反應(yīng)。

其次,這種病毒的滲透力非常可怕。為了防止被病毒感染,工業(yè)控制電腦往往自成體系,不通過網(wǎng)絡(luò)與外界聯(lián)接,這種做法稱為“物理隔離”。有時候,物理隔離會讓很多部門產(chǎn)生麻痹思想。“震網(wǎng)”正是利用了這種心態(tài)一開始,它靜靜地潛伏在普通的個人電腦上,通過USB接口無聲無息地感染著一個個優(yōu)盤,直到某天某個粗心大意的家伙把被感染的優(yōu)盤插到核電站里的某臺電腦上,“震網(wǎng)”就會通過打印機等設(shè)備快速感染整個局域網(wǎng)。

最可怕的一點是“震網(wǎng)”強大的破壞力。由于攻擊目標(biāo)是與外界物理隔離的工業(yè)電腦,因此“震網(wǎng)”并不以盜竊信息為首要目標(biāo),而是“自殺式攻擊”利用一些漏洞偽裝自己,奪取控制權(quán),隨后向該電腦控制的工業(yè)設(shè)備傳遞錯誤命令,令整個系統(tǒng)自我毀滅。西門子工業(yè)系統(tǒng)廣泛應(yīng)用于水利、核能、交通等關(guān)鍵領(lǐng)域,一旦被類似“震網(wǎng)”的病毒劫持,后果不堪設(shè)想。

業(yè)內(nèi)人士稱,“震網(wǎng)”的出現(xiàn),標(biāo)志著網(wǎng)絡(luò)攻擊對象已經(jīng)從傳統(tǒng)的計算機網(wǎng)絡(luò)拓展到工業(yè)控制系統(tǒng)。

中間人攻擊

今年7月中旬,黑客入侵了荷蘭DigiNotar公司網(wǎng)站,盜取并偽造了531個著名域名的安全證書。入侵者利用偽造證書可以侵入不同人的電子郵件和Skype賬戶,并在他們的電腦中安裝監(jiān)控軟件。

日前,南方日報記者就網(wǎng)絡(luò)安全問題采訪了多位國內(nèi)權(quán)威的網(wǎng)絡(luò)問題專家,他們說,在政治利益和商業(yè)利益的驅(qū)動下,近年來,黑客不斷研發(fā)新的攻擊方式,其中高級持續(xù)性威脅APT(AdvancedPersistentThreat)攻擊成為了當(dāng)前黑客運用的主要攻擊手段。

APT將網(wǎng)絡(luò)攻擊提升到了一個更高的層次。從2009年以來,國際網(wǎng)絡(luò)空間的APT攻擊日益猖獗,無論是政府、大型基礎(chǔ)設(shè)施還是信息安全廠商都深受其害。著名的“震網(wǎng)”病毒,就攻陷了伊朗的核設(shè)施設(shè)備;美國政府遭遇“維基泄密”,導(dǎo)致大量文件外泄;韓國農(nóng)協(xié)銀行被攻擊;荷蘭政府網(wǎng)站的CA證書被黑客偽造……

“可以看出,政府、企業(yè)無不成其攻擊的對象,強大如美國者也難以幸免。”國內(nèi)一名不愿透露姓名的網(wǎng)絡(luò)安全專家在接受南方日報采訪時說。

今年3月11日,美國老牌信息安全公司RSA遭到黑客攻擊,主要安全產(chǎn)品SecurID被竊取。“這好比竊賊雖沒進你的家,卻偷走了你家防盜門的設(shè)計圖。”

一時間全美上下風(fēng)聲鶴唳,RSA的多家企業(yè)用戶軍火商洛克希德-馬丁、通訊服務(wù)商L-3通信、軍用飛機廠商諾斯羅普?格魯曼等行業(yè)巨頭紛紛連夜升級安全系統(tǒng)。由于此事涉及多家美國軍火企業(yè),奧巴馬甚至連夜趕到五角大樓聽取事件相關(guān)報道。

國內(nèi)的網(wǎng)絡(luò)安全問題專家向記者介紹了RSA被攻擊的手法:黑客先向RSA公司的部分基層員工發(fā)出了名為“2011年招聘計劃”的釣魚郵件,該郵件利用了一個“零日漏洞”,一旦附件中的電子表格被打開,允許對電腦進行遠程操控的木馬程序就會進入系統(tǒng)。有了這樣的木馬,黑客就利用被感染的電腦,披上一件“RSA員工”的馬甲,在內(nèi)網(wǎng)中游蕩并尋找權(quán)限更高的賬號。最終,RSA的SecurID部分密鑰核心技術(shù)被盜。

由于SecurID硬件部署量為4000萬臺,移動設(shè)備數(shù)量為2.5億部,美國五角大樓也在使用RSA的電子密鑰技術(shù),美國約有80%的銀行使用了這種類型的安全標(biāo)牌,而RSA占據(jù)了50%的市場。

此外,網(wǎng)絡(luò)黑客還可以通過“中間人攻擊”的方式,直接攻入不同人的電子郵箱,只要他們愿意。

今年7月中旬,黑客入侵了DigiNotar公司的網(wǎng)站,該公司是荷蘭一家互聯(lián)網(wǎng)信托服務(wù)供應(yīng)商,也是荷蘭政府網(wǎng)站唯一的CA(CertificateAuthority)證書供應(yīng)商。黑客入侵、盜取并偽造了531個著名域名的安全證書,涉及了Google、微軟、雅虎、Twitter、Facebook、美國FBI、英國軍情六處和以色列摩薩德等。入侵者利用這些偽造的證書,不僅可以侵入任何人的電子郵件和Skype賬戶,還可以在他們的電腦中安裝監(jiān)控軟件。荷蘭政府認(rèn)為使用DigiNotar的證書風(fēng)險太高,因此決定廢除其所有的證書

兩樣擔(dān)心

智能手機領(lǐng)域今年8月,一家國外信息安全公司發(fā)現(xiàn)一種針對智能手機的惡性木馬,可將用戶通話錄音并存儲,最后發(fā)送到黑客指定的地址。當(dāng)谷歌發(fā)現(xiàn)這種木馬后,直接從幾百個用戶的手機上遠程刪除木馬。看上去服務(wù)很貼心,但用戶根本不知情。

工業(yè)控制領(lǐng)域目前工控電腦軟件一般都是定制,不與外部互聯(lián)。但黑客們可以通過局域網(wǎng)和USB接口傳播,并定點干擾。

最近幾年,信息安全領(lǐng)域

責(zé)任編輯:黎陽錦

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會保電進行時丨陜西電力部署6項重點任務(wù)

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

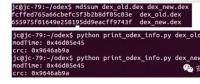

繞過安卓SSL驗證證書的四種方式

-

網(wǎng)絡(luò)何以可能

2017-02-24網(wǎng)絡(luò)