解析虛擬防火墻的管理和可擴展性

隨著虛擬化基礎設施的發展,眾多企業感到在這些環境中,需要利用并擴展現有的物理網絡安全工具來提供更大的可視性和功能性。虛擬防火墻是當今可用的主要的虛擬安全產品之一,也有很多選擇性;Check Point有VPN-1防火墻的虛擬版本(VE),思科提供的虛擬網關產品仿真ASA防火墻。Juniper擁有更具特色的虛擬網關(the vGW line),來源于其Altor Networks收購項目,Catbird和Reflex Systems都有虛擬防火墻產品和功能。因此,在評估虛擬防火墻技術的時候我們要考慮什么呢?

虛擬防火墻:管理和可擴展性

在深入鉆研虛擬防火墻的具體內容之前,確定是否需要非常重要。很多小型的虛擬化部署很可能不需要。然而,多變敏感級別的大量虛擬機,以及高度復雜的虛擬網絡,在多層防御戰略中,虛擬防火墻技術就有相當有可能起作用。要注意的是在大多數案例中,虛擬防火墻取代所有的物理防火墻是完全不可能的(盡管一些兼并寄望于大量的物理防火墻)。假設你需要一個虛擬防火墻,怎么辦呢?

對于任何安全或者網絡團隊來說有一些關鍵的注意事項,包括評估虛擬防火墻。首先,需要評估的兩方面類似于你對物理防火墻所作出的評估:可擴展性和管理。從管理方面來看,首先要確定是否能夠通過一個單獨的控制臺(通常是基于Web的)進行主要管理,或者集成到虛擬化管理平臺進行管理(像VMware的vCenter)。對于單獨的控制臺,標準管理要考慮應用,像易用性、基于角色的訪問控制、配置選項的粒度等等。另一方面要考慮虛擬設備的命令行管理功能,以及他們如何被訪問。例如,大多數思科工程師更喜歡命令行IOS操作,大多數防火墻可以通過SSH來訪問。

可擴展性是虛擬防火墻的關鍵,尤其是對于大型復雜環境。虛擬防火墻可擴展性歸根結底是兩方面的內容。首先,需要確定單一虛擬防火墻可以調節多少虛擬機或者/和虛擬交換機。對于大型環境,眾多虛擬交換機和VM在單一的超級管理器上,就是個大問題。第二個可擴展性主要關注的是從廠商的控制臺可以管理的虛擬防火墻的數量,以及各種虛擬防火墻設備之間的策略和配置細節如何更好地共享。

虛擬防火墻:集成

對于虛擬防火墻至關重要的評估點就是防火墻如何實際地集成到虛擬化平臺或者環境中。有兩個通用的實現方法。第一個也是最簡單的一個:防火墻是虛擬設備或者具體的虛擬機(VM)。就像任何其他VM一樣可以加載到超級管理器上,然后進行配置,同新的或者現有的虛擬路由器工作。這種模式的好處就是簡單以及易于實現,不好的地方在于包含了超級管理器上更高的性能影響,與虛擬化基礎架構集成較少,可能配置選擇更少。

第二個實現方法是完全同超級管理器內核集成,我們熟知的虛擬機監視器(VMM)。這樣提供了訪問本地超級管理器和管理平臺API,同時自動化性能和低水平的VM流量識別,但是可能也需要額外的時間和精力來正確地安裝和配置平臺,一些高度自定制虛擬化環境可能會遇到穩定性問題或者沖突。

在評估虛擬防火墻的時候需要考慮的其他因素包括物理安全集成和VM安全策略深度和廣度。虛擬防火墻可以“看到”虛擬環境中發生了什么,但是它們能夠向物理副本轉播警告和安全信息嗎?要考慮任何本地或者和物理防火墻、IDS/IPS甚至是管理平臺的簡單集成功能。此外,虛擬防火墻可以也應該能夠超前即將到來的流量以及即將進入的虛擬環境評估VM配置和安全情形。一些虛擬防火墻可以反惡意軟件、網絡訪問控制(NAC)以及配置管理和控制函數,所有的這些都增加了其特性價值。

作者:Dave Shackleford 譯者:張培穎 來源:TechTarget中國

責任編輯:黎陽錦

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

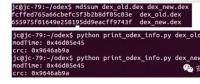

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡