你的路由器:黑客的網關

安全專家稱,讓我們連接到互聯網的設備很容易受到攻擊,雖然跡象表明安全技術正在改進,但威脅也在不斷發展。你的路由器:黑客的網關IT界都普遍認同,安全鏈最薄弱的環節是容易犯錯且經常不小心的人類。而緊隨其

安全專家稱,讓我們連接到互聯網的設備很容易受到攻擊,雖然跡象表明安全技術正在改進,但威脅也在不斷發展。

你的路由器:黑客的網關

IT界都普遍認同,安全鏈最薄弱的環節是容易犯錯且經常不小心的人類。

而緊隨其后的是路由器,這是幫助我們連接到互聯網的設備,有時也被稱為“互聯網的脊梁”,路由器很容易受到技術純熟的黑客的攻擊。

安全專家一直在警告人們有關路由器的威脅性,但到目前為止,事情并沒有發生太大變化。

風險投資公司In-Q-tel首席信息安全官兼美國情報機構顧問Dan Geer在一年多前的安全會議上表示,大多數現有路由器非常不安全。

解決這個問題的唯一方法是拔掉所有這些設備,將它們扔到垃圾桶,并安裝全新的設備。

但這可能也無法解決這個問題,因為新的設備可能有相同的漏洞。

系統架構師Jim Gettys去年表示他清點了一些路由器中數據包的年限,它們都已經存在三到四年。如果沒有更新漏洞,這些設備只會讓事情變得更糟糕。

而在上周接受采訪時,Gettys稱他沒有看到這個市場有很大變化。

Resilient Systems公司首席技術官兼加密大師Bruce Schneier一年前在博客文章中稱,“我們路由器和調制解調器中的計算機比90年代中期的電腦更強大,”并警告稱,如果其中的安全漏洞不盡快修復,我們將面臨安全災難,因為攻擊者會發現攻擊路由器比攻擊計算機更容易。

這種安全漏洞允許攻擊者訪問文件、在網絡中安裝惡意軟件或者使用受害者的安全攝像頭來監視他,而不需要訪問計算機硬件。

在去年四月接受網絡世界的采訪時,Schneier基本上說了與Geer說過的相同的內容:“你知道你是如何修復家庭路由器嗎?你會扔掉它,再買一個新的。這將會帶來安全災難,低成本、二進制漏洞,沒有人知道它們如何運作,沒有人會升級路由器,大量漏洞。”

Trustwave公司主管Lawrence Munro表示,而且,即使有可用的更新,普通用戶也很難安裝更新。

“關鍵問題是,升級幾乎總是手動過程,這可能超出家庭用戶的技術水平,”他表示,“在很多情況下,用戶很難迅速修復漏洞。”

事實上,在去年12月,美國國土安全局隸屬機構US-CERT警告寬帶路由器制造商注意名為“Misfortune Cookie”的漏洞,這個漏洞已經存在超過10多年,但在很多部署設備仍然存在。

Check Point公司惡意軟件和漏洞部門研究人員指出,“如果你的網關設備容易受到攻擊,那么連接到你網絡的所有設備都可能受到攻擊,包括計算機、電話、平板電腦、打印機、安全攝像機、冰箱、烤箱或者其他聯網設備。”

Rapid 7公司高級安全顧問Mark Stanislav本周指出,在去年Def Con安全會議的比賽中,攻擊者能夠發現半數最常用小型辦公室/家庭辦公(SOHO)路由器中的15個零日漏洞,包括來自Asus、Netgear、DLink、貝爾金、Linksys、Actiontec和Trendnet等公司的路由器。

然而,如果事情真的這么糟糕的話,我們應該會看到更多有關網絡攻擊的新聞。雖然主流媒體定期會報道重大攻擊事件,但很少有關于路由器攻擊的新聞。

這可能部分是因為一般消費者可能根本不知道什么是路由器。并且,“如果沒有非常具體調查普通用戶的設備是如何配置、來自哪個供應商以及在運行什么固件,我們很難確定對個人及其家庭網絡的影響。”

Intel Security公司在線安全專家Robert Siciliano表示同意,“如果漏洞太復雜,大眾媒體很難向大眾解釋的話,那么他們會避而不談。”

Munro也贊同,但他表示這也是因為媒體并不覺得這是令人興奮的新聞,至少目前是這樣。遠程攻擊汽車以及讓汽車撞車要比解釋路由器如何容易受到攻擊更容易吸引公眾的注意力。

Gettys表示他認為這是因為,這還沒有造成足夠規模的損壞,但他警告稱災難即將到來。

他稱:“人們還沒有意識到這些設備是多么不安全,或者這可能對用戶及其他人造成多么嚴重的影響,這些設備逐漸被用作僵尸網絡的一部分。”

而在另一方面,開發人員和制造商似乎逐漸開始意識到這個問題。

Stanislav說道:“物聯網設備開始更專注于簡單的固件更新,即不需要用戶干預的自動化過程(+微信關注網絡世界),硬件整體更新。”

“在理想情況下,這最終會進入SOHO路由器市場。隨著設計模式和技術挑戰被克服,制造商將更容易迅速地傳播這些更新。”

Gettys稱,他聽說可能會有一些改進,“在尚未推出的產品中,我期待制造商和服務提供商帶來好消息。”

“但即使出現好消息,我仍然感到很沮喪,因為這個問題的經濟基礎并沒有改變,”他補充說,唯一的解決方案是,對法律進行變更,讓路由器的制造商來對安全泄露事故負責任。

“現在的狀況是,制造商在推出產品后,甚至不需要對基本的維護和軟件更新負責人,這種狀況必須改變,”他說道,“如果沒有改變,做得更好的新制造商不會看到優勢,并且會產生更高成本。”

Stanislav表示,他已經看到一些供應商采用更基于云計算[注]的做法,其中更新是持續的過程,只需要較少的用戶干預。但這可能制造新的問題,特別是當用戶不知道固件在更新時。

他稱:“在2012年,我們看到Linksys這種自動固件升級引起用戶的不滿,這是供應商正在試圖權衡的一個做法。”

在顯著改進之前,專家都建議用戶可采取以下步驟,雖然這不能完全解決問題,但這可以提高安全性:

· 更改默認密碼,使用獨特、足夠長、復雜的密碼

· 如果你無法升級你的路由器,建議購買新的路由器來實現升級。根據Munro表示,開源社區創建了OpenWRT和Tomato等項目,提供開源固件來取代供應商的常用硬件平臺,但是部署這些開源替代品需要一定水平的IT技能。

· 確保nPnP(通用即插即用)關閉

· 閱讀手冊,關閉或禁用你可能不需要的其他功能

· 如果你的互聯網服務提供商提供組合路由器/調制解調器,這可能會將硬件更新的責任轉移一部分到提供商。

· 如果你具有專業技能,可考慮安裝OpenWRT。Gettys表示:“但這并不容易。”

責任編輯:大云網

免責聲明:本文僅代表作者個人觀點,與本站無關。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,請讀者僅作參考,并請自行核實相關內容。

我要收藏

個贊

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

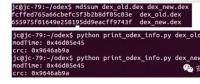

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡