警告:非智能手機可入侵核電站的物理隔絕設備

核電站這樣高度敏感的環境要求頂級安全性。通常而言,實現這種安全性的方式是物理隔離:使設備無法訪問互聯網,防止工作人員使用USB存儲設備。當工作內容屬于機密,或者牽扯到敏感的貿易秘密時,各大公司往往會制

核電站這樣高度敏感的環境要求頂級安全性。通常而言,實現這種安全性的方式是物理隔離:使設備無法訪問互聯網,防止工作人員使用USB存儲設備。當工作內容屬于機密,或者牽扯到敏感的貿易秘密時,各大公司往往會制定嚴格的規則,禁止將智能手機帶入工作區,因為智能設備很容易在用戶不知情的情況下被用于監聽。

但以色列的研究人已經開發了一種新方法,可以從配備了上述所有防護手段的設備中竊取機密。該方法中只需要GSM網絡、電磁波和一部具備基本功能的低端非智能機。尤瓦爾•伊洛維奇(Yuval Elovici)是位于以色列內蓋夫沙漠的本古里安大學網絡安全研究中心主管,他表示,這是物理隔離系統入侵領域的一次突破,安全防務公司和其它安全主體應當提起注意,盡快更新自家的安全手冊,禁止員工和訪客攜帶能夠接收射頻信號的設備。

要實現這種攻擊,需要首先在目標電腦和用到的手機上都安裝惡意軟件,在此之后則不需要額外操作,利用兩邊設備的自帶功能即可完成攻擊。從原理上來看,計算機在正常運行時會同時發出電磁輻射,而手機從本質上來講是對這類信號“敏感的接收器”。將兩邊的因素結合在一起,不難理解黑客們會想要通過這種隱蔽信道來竊取數據。

這項研究建立在去年成果的基礎上。去年,本古里安大學的研究小組研究了通過智能手機從物理隔離設備上竊取數據的方法。但去年的研究內容是通過智能手機上的FM無線電功能來拾取電腦顯卡發出的無線電波,和今年略有不同。

今年,研究人員采取了另外一種方式傳輸數據,只需要非智能機即可實現。利用這種方法,可以滲透進那些限制智能手機進入的環境:由于非智能機只具有通話和短信功能,人們不認為它們能夠成為間諜的監聽設備。非智能機往往被允許帶入一些敏感環境,而智能手機則不行。一份公司生產部門行動白皮書顯示,英特爾生產部門的員工只能使用“公司配備的、只帶有通話和短信功能的手機”,這些手機沒有攝像頭、視頻播放以及WiFi功能。但以色列的這項最新研究表明,即使是英特爾公司使用的那些只具有基本功能的手機,也可能成為公司的威脅。

研究人員的論文中提到,“不像領域內最近發表的一些其它成果,這種入侵方式中所使用到的設備的確是現實環境中正在使用的:電腦/服務器、非智能機”。

盡管這種攻擊只能提取一小部分數據,傳輸距離也很短,也足以在一兩分鐘內拿到密碼甚至加密密鑰了,具體耗時取決于密碼的長度。但攻擊者實際上不需要電話也能提取數據。研究者們發現,他們也可以通過一個安裝在30米外的專用接收器來高效竊取數據。這意味著任何配備適當工具的攻擊者都可以從停車場或其它建筑內以無線方式隔著墻壁拿到數據。

禁止所有類型的手機進入敏感區域,可以避免第一種攻擊,然而要防御30米外的接收器就需要動些心思了,公司可以選擇在墻內安裝隔離層,或者讓敏感區域與墻壁之間隔開一定的距離。

研究團隊包括如下成員:首席研究員莫迪凱·古里(Mordechai Guri),其他貢獻者有阿薩夫·卡切隆(Assaf Kachlon)、奧弗·哈桑(Ofer Hasson)、加比·凱德瑪(Gabi Kedma)、意第緒·米爾斯基(Yisroel Mirsky)和艾洛維斯(Elovici)。莫迪凱·古里會在下個月華盛頓特區舉行的UNIX協會安全專題討論會(Usenix Security Symposium)上發表他們的研究結果。他們的研究論文已經在UNIX用戶協會網站上發布,不過目前只有網站會員才能訪問。網上也已經出現了一段演示視頻。

通過電磁輻射(EMR,Electromagnetic Emissions)泄露來竊取數據并不是什么新鮮事。1972年NSA發布的一篇文章將這種其稱為TEMPEST攻擊,并詳細論述了其情況。大約15年前,也有兩位研究人員撰文指出,可以通過執行特定的指令或安裝特定程序,控制臺式計算機泄露的電磁輻射。

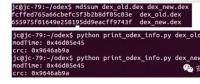

基于前人的研究,這組以色列的研究人員開發出了被稱為GSMem的惡意軟件。該軟件會強制計算機的內存總線成為天線,通過蜂窩頻率將數據無線傳輸到手機上。GSMem的足跡很小,運行時在內存中只占用4kb,使得它非常難以檢測。該軟件中嵌入了一系列簡單的CPU指令,并不需要和系統API交互,這使得它能夠躲過那些監視惡意API調用的安全掃描器。

研究者們同時開發了一個被稱為ReceiverHandler的Rootkit,它會被嵌入在手機的固件基帶中。通過物理接觸或者阻斷技術(Interdiction Methods,從目標公司的采購供應鏈中下手,提前植入惡意軟件),可以將GSMem惡意軟件安裝在目標計算機上。Rootkit可以通過社會工程攻擊、惡意App或者直接物理接觸目標電話來安裝。

真實原理

當電腦上的數據在CPU和內存之間傳輸時,不可避免地會有無線電波泄露。通常而言,這些無線電波的強度還不足以將信息傳輸給手機,但研究者們發現,計算機上的多通道內存總線可以生成持續的數據流,提升并激勵原信號,向接收器傳輸二進制信息。

多通道內存配置可以讓數據同時通過兩到四條數據通道進行傳輸。當所有這些通道同時投入使用時,數據交換的無線電波可以增強0.1到0.15dB。

GSMem會利用這個過程,使所有數據同時通過所有通道,以產生足夠的信號強度。但這種信號加強只對傳輸二進制1時起效,對于二進制0,GSMem會允許計算機以正常的信號強度進行傳輸。信號中的強度波動可以讓手機上的接收器分辨出被傳輸的究竟是0還是1。

二進制0即是電腦以正常強度發送電磁波的狀態,信號強度明顯高出正常狀態的則代表二進制1。

接收器會識別傳輸的信號,并將其轉換成二進制0和1,最終轉換成人類可讀的數據,比如密碼或加密密鑰。接收器會存儲收到的數據,之后將它們通過蜂窩數據、短信或WiFi方式發送出去。

接收器知道消息將在何時被發送,因為傳輸被分解成了序列數據中的幀,每幀由12個比特構成,包括報頭的序列“1010”。當接收器收到報頭時,它就會開始注意被發送消息中的振幅,并作出一些調整,和目標信號強度同步,然后繼續將泄出的數據轉化成二進制形式。研究人員表示,研究中最困難的部分就是設計解碼蜂窩數據信號的部分。

在測試中,研究人員使用了一臺九年機齡的摩托羅拉C123,搭載德州儀器公司制造的卡里普索(Calypso)基帶芯片。這臺手機支持2G網絡通訊,但沒有GPRS、WiFi和蜂窩網絡功能。研究人員每秒都能向這臺手機傳輸1到2個比特,這已經足夠從工作站上竊取256位密鑰了。

他們在三臺工作站上進行了測試,目標操作系統分別是微軟Windows、Linux和Ubuntu。為了模擬實際環境中可能存在大量電磁噪音的環境,實驗都是在周邊有運行著的電腦的狀態下進行的,而接收器必須盡力找到需要解碼的信號。

盡管研究人員測試的目標是驗證非智能機是否也能被用來竊取數據,但使用智能手機預計將獲得更好的結果,因為智能手機接收無線電信號的能力更強。研究人員準備在未來的研究中測試使用智能手機時的效果。

不過根據測試結果,特制接收器的表現比智能手機還要好。通過30米外的接收器,研究人員能夠實現每秒100至1000比特的傳輸速率。他們使用了GNU-Radio軟件,這是一個軟件定義的無線電套件,還用到了一臺Ettus Research公司制造的通用軟件無線電外圍設備,型號B210。

盡管這些攻擊能竊取的數據總量很有限,但僅僅是少量比特的數據也可以產生很大作用。除了竊取密碼之外,攻擊者可以使用這種方式偷到敏感設備的GPS坐標,并確定它的位置。舉例而言,攻擊目標可能是隱蔽核設施中的電腦。另外,也可以盜取用于加密通訊的RSA私鑰。

本古里安大學網絡安全研究中心的CTO杜杜·曼朗(Dudu Mimran)表示,“在這種場景里,你不會泄露巨量的數據,但當今,保護敏感數據的密鑰通常體積并不大。因此如果你獲得了RSA私鑰,就可以突破很多防御。”

責任編輯:大云網

免責聲明:本文僅代表作者個人觀點,與本站無關。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,請讀者僅作參考,并請自行核實相關內容。

我要收藏

個贊

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡