APT:并不“高級”的高級持續性威脅

近日,Imperva發布了四月份的黑客情報行動報告《并不“高級”的高級持續性威脅(APT)》。報告深刻地指出,所謂的高級持續性威脅(APT)只需通過基本的技術就可以實現。這份報告展述了針對微軟NTLM協議的漏洞,攻擊者只需具有Windows 協議的基本知識、了解一點人性弱點,加上現成的軟件,就能通過簡單步驟獲得“受保護數據”的訪問權限。

Imperva亞太及日本區副總裁Stree Naidu先生表示:“正如我們的研究團隊在《黑客情報行動報告》中揭示的一樣,一些高級持續性威脅(APT)相對容易操作。對于如何看待和防范APT,我們需要有一個根本性的觀念轉變。這些類型的攻擊很難預防,而同時我們的報告顯示它們相對容易操作。為了減輕損害,企業安全人員需要懂得一旦入侵者已經獲得訪問權限,如何去保護關鍵數據資產。”

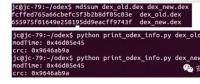

此份研究報告主要分析攻擊者利用權限提升漏洞獲取信息的過程,解析了他們如何無需通過零日漏洞和復雜的攻擊方式,也能達到目標。報告指出,微軟的一個標準授權協議Windows NTLM協議盡管被公認較為薄弱,仍然在企業環境中被廣泛使用,使得攻擊者利用常識性漏洞有機可乘。報告隨即展現了攻擊者如何通過攻擊這些漏洞,逐步擴大入侵,最終獲取目標企業的關鍵數據資產。報告最后為企業如何做好安全防護,以保護敏感數據不受此類攻擊影響提供詳盡的解決方案。

報告的主要發現如下:

· 造成數據泄露的高級持續性攻擊(APT)是通過基礎的技術手段和相對簡單的方式來實現的;

· 內置的Windows功能,結合貌似無害的文件共享以及SharePoint站點,就可以為攻擊者提供訪問企業關鍵數據的接口;

· 除了制訂量身定制的授權機制外,企業還應該把重點放在監測授權過程本身,以及數據訪問的模式上,以緩減企業安全風險。

責任編輯:張星光

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡