未雨綢繆:杜絕數(shù)據(jù)丟失應從源頭開始

數(shù)據(jù)丟失防護并不是一個新的概念,但隨著IT企業(yè)逐漸意識到各種威脅(從心懷不滿的內部人員的泄漏到惡意攻擊者的入侵等)對業(yè)務影響,這種理念變得越來越重要。至少,這是數(shù)據(jù)丟失防護供應商經(jīng)常使用的說辭。

數(shù)據(jù)丟失防護并不是一個新的概念,但隨著IT企業(yè)逐漸意識到各種威脅(從心懷不滿的內部人員的泄漏到惡意攻擊者的入侵等)對業(yè)務影響,這種理念變得越來越重要。至少,這是數(shù)據(jù)丟失防護供應商經(jīng)常使用的說辭。

Securosis分析師兼首席執(zhí)行官Rich Mogull表示,在大多數(shù)情況下,部署數(shù)據(jù)丟失防護解決方案的企業(yè)發(fā)現(xiàn)數(shù)據(jù)泄漏一般都是意外或者程序錯誤導致的,而不是惡意攻擊者。例如,有人傳送未加密的醫(yī)療數(shù)據(jù)(這無疑違反了HIPAA法案)或者將包含信用卡號碼的文件移動到不安全的區(qū)域。如果在審計時發(fā)現(xiàn)以上情況,很可能會讓當事人失業(yè);也可能對企業(yè)本身聲譽造成不良影響。

然而,數(shù)據(jù)丟失的風險并不總是可見的:當數(shù)據(jù)被竊或者處理不當后,你甚至都不會知道問題的發(fā)生。

在數(shù)據(jù)泄漏或丟失如此普遍的情況下,企業(yè)應該如何有效利用數(shù)據(jù)丟失防護來保護自身的數(shù)據(jù)?

在開始考慮部署數(shù)據(jù)丟失防護時,應該將數(shù)據(jù)分為多種狀態(tài):移動中的數(shù)據(jù)、靜態(tài)數(shù)據(jù)和使用中的數(shù)據(jù)。如果只針對一種狀態(tài)的數(shù)據(jù)來部署數(shù)據(jù)丟失防護的話,可能會造成嚴重后果,因為能夠很好處理移動數(shù)據(jù)的方法可能對使用中的數(shù)據(jù)沒有作用。全面的數(shù)據(jù)丟失防護策略應該根據(jù)企業(yè)需求考慮這三種數(shù)據(jù)狀態(tài)。IT經(jīng)理和安全專家需要注意的是,沒有任何一個單一的產(chǎn)品可以很好地處理所有這三種狀態(tài)的數(shù)據(jù)。

或者如果想選擇從另一個角度來部署,可以從威脅載體的角度來看。這個角度考慮的三個因素包括電子郵件、Web和端點。前兩者比較容易理解也容易部署。第三個稍微有點復雜。可移動媒介可以被阻止或者掃描,但是手機攝像頭可以隨時隨地拍攝屏幕數(shù)據(jù)。

部署數(shù)據(jù)丟失防護策略的第一步是數(shù)據(jù)識別。雖然可能很容易識別需要保護的數(shù)據(jù)的一般屬性,例如財務數(shù)據(jù)、客戶信息或者產(chǎn)品計劃,但是對于每種數(shù)據(jù)的風險級別卻不是那么容易分配。

上下文+內容

對于數(shù)據(jù),最好是同時考慮它的上下文和內容,正如硬幣的兩面。上下文的形式包括:文件元數(shù)據(jù)、電子郵件標題或者使用數(shù)據(jù)的應用程序。在更復雜的上下文分析中,數(shù)據(jù)丟失防護程序可能會檢查文件格式或者網(wǎng)絡協(xié)議,或者使用來自DHCP服務器和目錄服務的網(wǎng)絡信息來識別誰正在使用數(shù)據(jù)。這也可以擴大到特定的web服務或者網(wǎng)絡目的地或者識別個人存儲設備(如USB驅動器)。

內容,不言自明。數(shù)據(jù)的內容通常可以指示需要部署那種級別的保護。只有在比較棘手的情況下才會分析數(shù)據(jù)內容,因為都是先分析數(shù)據(jù)的上下文,然后再檢查內容。這可能需要使用正則表達式、文件匹配、質問數(shù)據(jù)庫或者統(tǒng)計分析等方法來分析數(shù)據(jù)內容。

數(shù)據(jù)丟失防護部署的下一步就更加復雜了。舉例來說,在電子郵件中部署數(shù)據(jù)丟失防護似乎相對簡單,考慮到這種媒介的屬性。很多其他解決電子郵件安全威脅的產(chǎn)品也同樣提供一些數(shù)據(jù)丟失防護功能,這種解決方案的缺點就是,它可能會涵蓋外部電子郵件流量,而使內部流量為受保護。

基于網(wǎng)絡的DLP也很類似。DLP產(chǎn)品通常會與現(xiàn)有Internet網(wǎng)關的反向代理功能一起來檢查SSL加密流量。在Palo Alto Networks公司最近的報告中顯示,美國企業(yè)取樣調查顯示,20.7%的帶寬包含SSL,在端口443或者其他端口。對于這種流量,數(shù)據(jù)丟失防護解決方案最多能做的就是標記或者阻止它,而并沒有識別流量的組成。

在存儲方面,Mogull和Securosis看到的更多是"整合",這也要歸功于輸入數(shù)據(jù)庫和文件管理系統(tǒng)的能力。因為這些系統(tǒng)的性質,實時DLP監(jiān)控往往局限于類似過濾的技術:類別、樣式和規(guī)則,因為更深入的分析會影響系統(tǒng)的性能。

不管你選擇了DLP策略的哪個部分,最重要的是確保它提供了簡潔的用戶界面和報告工具。雖然這是DLP產(chǎn)品必備的功能,但是Mogull發(fā)現(xiàn)很多DLP開發(fā)人員忘記了使用工具的用戶需要一個簡單有效的方法來解決問題,特別是在緊急情況下。

Securosis分析師兼首席執(zhí)行官Rich Mogull表示,在大多數(shù)情況下,部署數(shù)據(jù)丟失防護解決方案的企業(yè)發(fā)現(xiàn)數(shù)據(jù)泄漏一般都是意外或者程序錯誤導致的,而不是惡意攻擊者。例如,有人傳送未加密的醫(yī)療數(shù)據(jù)(這無疑違反了HIPAA法案)或者將包含信用卡號碼的文件移動到不安全的區(qū)域。如果在審計時發(fā)現(xiàn)以上情況,很可能會讓當事人失業(yè);也可能對企業(yè)本身聲譽造成不良影響。

然而,數(shù)據(jù)丟失的風險并不總是可見的:當數(shù)據(jù)被竊或者處理不當后,你甚至都不會知道問題的發(fā)生。

在數(shù)據(jù)泄漏或丟失如此普遍的情況下,企業(yè)應該如何有效利用數(shù)據(jù)丟失防護來保護自身的數(shù)據(jù)?

在開始考慮部署數(shù)據(jù)丟失防護時,應該將數(shù)據(jù)分為多種狀態(tài):移動中的數(shù)據(jù)、靜態(tài)數(shù)據(jù)和使用中的數(shù)據(jù)。如果只針對一種狀態(tài)的數(shù)據(jù)來部署數(shù)據(jù)丟失防護的話,可能會造成嚴重后果,因為能夠很好處理移動數(shù)據(jù)的方法可能對使用中的數(shù)據(jù)沒有作用。全面的數(shù)據(jù)丟失防護策略應該根據(jù)企業(yè)需求考慮這三種數(shù)據(jù)狀態(tài)。IT經(jīng)理和安全專家需要注意的是,沒有任何一個單一的產(chǎn)品可以很好地處理所有這三種狀態(tài)的數(shù)據(jù)。

或者如果想選擇從另一個角度來部署,可以從威脅載體的角度來看。這個角度考慮的三個因素包括電子郵件、Web和端點。前兩者比較容易理解也容易部署。第三個稍微有點復雜。可移動媒介可以被阻止或者掃描,但是手機攝像頭可以隨時隨地拍攝屏幕數(shù)據(jù)。

部署數(shù)據(jù)丟失防護策略的第一步是數(shù)據(jù)識別。雖然可能很容易識別需要保護的數(shù)據(jù)的一般屬性,例如財務數(shù)據(jù)、客戶信息或者產(chǎn)品計劃,但是對于每種數(shù)據(jù)的風險級別卻不是那么容易分配。

上下文+內容

對于數(shù)據(jù),最好是同時考慮它的上下文和內容,正如硬幣的兩面。上下文的形式包括:文件元數(shù)據(jù)、電子郵件標題或者使用數(shù)據(jù)的應用程序。在更復雜的上下文分析中,數(shù)據(jù)丟失防護程序可能會檢查文件格式或者網(wǎng)絡協(xié)議,或者使用來自DHCP服務器和目錄服務的網(wǎng)絡信息來識別誰正在使用數(shù)據(jù)。這也可以擴大到特定的web服務或者網(wǎng)絡目的地或者識別個人存儲設備(如USB驅動器)。

內容,不言自明。數(shù)據(jù)的內容通常可以指示需要部署那種級別的保護。只有在比較棘手的情況下才會分析數(shù)據(jù)內容,因為都是先分析數(shù)據(jù)的上下文,然后再檢查內容。這可能需要使用正則表達式、文件匹配、質問數(shù)據(jù)庫或者統(tǒng)計分析等方法來分析數(shù)據(jù)內容。

數(shù)據(jù)丟失防護部署的下一步就更加復雜了。舉例來說,在電子郵件中部署數(shù)據(jù)丟失防護似乎相對簡單,考慮到這種媒介的屬性。很多其他解決電子郵件安全威脅的產(chǎn)品也同樣提供一些數(shù)據(jù)丟失防護功能,這種解決方案的缺點就是,它可能會涵蓋外部電子郵件流量,而使內部流量為受保護。

基于網(wǎng)絡的DLP也很類似。DLP產(chǎn)品通常會與現(xiàn)有Internet網(wǎng)關的反向代理功能一起來檢查SSL加密流量。在Palo Alto Networks公司最近的報告中顯示,美國企業(yè)取樣調查顯示,20.7%的帶寬包含SSL,在端口443或者其他端口。對于這種流量,數(shù)據(jù)丟失防護解決方案最多能做的就是標記或者阻止它,而并沒有識別流量的組成。

在存儲方面,Mogull和Securosis看到的更多是"整合",這也要歸功于輸入數(shù)據(jù)庫和文件管理系統(tǒng)的能力。因為這些系統(tǒng)的性質,實時DLP監(jiān)控往往局限于類似過濾的技術:類別、樣式和規(guī)則,因為更深入的分析會影響系統(tǒng)的性能。

不管你選擇了DLP策略的哪個部分,最重要的是確保它提供了簡潔的用戶界面和報告工具。雖然這是DLP產(chǎn)品必備的功能,但是Mogull發(fā)現(xiàn)很多DLP開發(fā)人員忘記了使用工具的用戶需要一個簡單有效的方法來解決問題,特別是在緊急情況下。

責任編輯:和碩涵

免責聲明:本文僅代表作者個人觀點,與本站無關。其原創(chuàng)性以及文中陳述文字和內容未經(jīng)本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,請讀者僅作參考,并請自行核實相關內容。

我要收藏

個贊

-

發(fā)電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

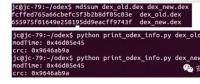

繞過安卓SSL驗證證書的四種方式

-

網(wǎng)絡何以可能

2017-02-24網(wǎng)絡