現代火車漏洞多多 入侵并非難事

通對現代鐵路系統的分析,別有用心的攻擊者實現黑客版的驚天大劫案并非難事。入侵火車現代鐵路系統建立在一系列電子設備之上。比如,火車本身使用機車信號、牽引控制系統、自動火車控制(ATC)系統來控制火車本身

通對現代鐵路系統的分析,別有用心的攻擊者實現黑客版的“驚天大劫案”并非難事。

入侵火車

現代鐵路系統建立在一系列電子設備之上。比如,火車本身使用機車信號、牽引控制系統、自動火車控制(ATC)系統來控制火車本身、方向、保護系統、乘客信息和娛樂系統。

不論火車站是大是小,都依靠數字系統控制基于計算機的聯鎖(CBI)、集中流量控制、道口防護、調車場自動化。數字系統也被用于牽引變電所、客票和乘客信息系統中。

數據采集與監視控制系統(SCADA)研究小組“奇愛(StrangeLove)”致力于分析 ICS 和 SCADA 系統,他們研究了鐵路系統的各個組件,讓政府意識到現存的安全漏洞,并引導供應商和運營商思考鐵路網絡安全問題。

StrangeLove 團隊的研究成果部分基于來自世界各地的鐵路企業,這些企業希望弄清楚自己的數字資產是否會受到網絡威脅。這部分研究簽過保密協議(NDA),因此安全專家們沒辦法透露這方面的信息。

戈德奇克表示:“我們和鐵路運營商合作了三年,最初受到了很多懷疑,但現在他們已經理解了威脅。”

對研究的公開部分而言,專家和歐洲網絡與信息安全中心(ENISA)等運營商、機構協同工作,嘗試提升鐵路系統的安全性。

奇愛小組的研究人員在數個聯鎖和火車控制設備和超過10臺網絡設備中發現了安全問題。基于他們的分析,專家認為黑進鐵路系統的難度并不大,不過需要對鐵路自動化及其測試平臺有一定的了解。

關于動機,黑客活動分子和利益驅動的網絡犯罪者不太可能以鐵路為目標,國家支持的黑客小組則有可能。

研究人員強調,鐵路系統使用的軟件通常是不公開的。他們的研究基于對真實世界的模擬,而結論是這些系統并不安全。

鐵路系統漏洞

在最近召開的混沌通訊大會上,奇愛小組的研究人員詳細解釋了歐洲國家廣泛使用的 SIBAS 火車防護系統。SIBAS 使用西門子公司的 SIMATIC 組件,比如提供基于 PC 的自動化解決方案的 WinAC RTX 控制器。

安全專家指出,WinAC RTX 存在數個安全漏洞,包括能夠在未經身份認證的情況下控制設備,而且使用了 xmlHTTP ,這使得攻擊者可以編寫出控制該設備的工具。

研究者還研究了另一個組件:基于計算機的聯鎖(CBI)。這是一種能夠防止防止軌道切換沖突的信號系統。

專家們相信,CBI 組件中存在三種威脅:安全性、經濟性、可靠性。如果攻擊者能夠獲取該系統的權限,就可以在火車通過時切換軌道,造成物理破壞。使 CBI 組件崩潰、攔截控制信號或者提供錯誤信息都會影響運營商的利潤。而且,使通訊網絡崩潰可以影響系統的可靠性。

威脅源可以通過物理訪問系統,或者使用社會工程讓擁有權限的人員執行惡意代碼(比如插入 U 盤),實現針對 CBI 的攻擊。

通過研究公開信息,專家們發現鐵路系統物理安全的情況可謂“非常糟”。此外,密碼有時被直接寫在了任何人都能看到的便簽上。比如,一部關于英國鐵路系統的紀錄片中顯示,顯示器上粘了一張寫有用戶名和密碼的便簽。

黑客也可以針對連接到 CBI 和外部網絡的多種組件展開攻擊。

在印度和德國等國家,有些企業專注于鐵路通信領域。在德國,DB Netze 公司提供定制的 GSM-R SIM 卡,它們被用于連接火車和控制中心。

這些 SIM 卡的加密措施很完備,但威脅源可以使用 GSM 干擾器,并嘗試干擾火車和控制中心間的通訊。研究人員指出,在使用歐洲火車控制系統(European Train Control System,ETCS)特定幾個層級的某些地區,如果火車調制解調器和控制中心間的通訊中斷,火車會自動停下。這意味著,如果攻擊者能夠干擾此類通訊,就可能強制火車停車。

研究人員表示,GSM-R 存在的另一個問題是,有些手機可以通過 SMS 控制該設備。為了防止濫用,存在基于 PIN 的驗證功能,然而默認的密碼是1234,而研究人員相信工程師基本不會去改這個密碼。一些 GSM-R 設備使用的遠程通訊(Over the Air,OTA)管理功能也存在安全風險,特別是在一些設備開始支持 OTA 固件升級之后。

根據 Positive Technologies 公司研究人員在12月上旬得出的成果,可以使用一種移動路由攻擊策略進攻GSM-R 使用的調制解調器。研究人員在當時的演示中證明,如果攻擊者可以入侵調制解調器,比如通過 OTA 推送惡意固件升級,就能夠入侵與之相連的主機。值得一提的是,Positive Technologies 公司研究小組的一部分成員也屬于 SCADA StrangeLove。

對鐵路系統而言,如果黑客能夠入侵調制解調器,就可以劫持火車自動控制系統,進而控制火車。

現代火車還裝有娛樂系統、乘客信息系統、內部通話系統、IP 攝像頭、無線熱點,由于這些系統全部連接到同一個通訊信道,它們全都存在風險。

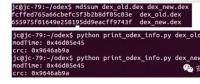

研究人員研究了來自 Bintec 、 Digi 、 Moxa 、 NetModule 、 Sierra Wireless 等供應商的多種設備。它們存在的一個問題在于,其固件通常使用硬編碼的 SSL 證書私鑰,外加遠程管理功能。這讓本應安全的通訊暴露在了中間人攻擊的威脅之下,攻擊者甚至可以遠程登入設備。攻擊者也可以使用泄露的密鑰采集設備指紋信息,并使用 Shodan 、 Censys 等物聯網搜索引擎尋找互聯網上類似的其它設備。

由于使用了默認的驗證信息,鐵路系統使用的設備可能遭到攻擊,研究人員還找到了遠程管理漏洞。

此外,有些設備的 USB 接口打開了自動運行功能。該功能的初衷是方便工程師進行軟件和配置升級,但也帶來了安全風險。最終,研究人員明確指出,盡管鐵路系統似乎與互聯網隔絕,攻擊者仍可以利用多種組件中的漏洞遠程觸及關鍵系統。

責任編輯:大云網

免責聲明:本文僅代表作者個人觀點,與本站無關。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,請讀者僅作參考,并請自行核實相關內容。

我要收藏

個贊

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡