索尼影業就是被這兩款工具黑的

日志清除器、時間戳修改器或曾幫助黑客隱秘竊走上TB級數據。安全公司Damballa研究員威利斯·麥克唐納和羅西福·卡魯尼稱,用磁盤擦除惡意軟件劫掠了索尼影業的黑客很可能利用最近才發現的反取證工具潛伏了很久。

日志清除器、時間戳修改器或曾幫助黑客隱秘竊走上TB級數據。

安全公司Damballa研究員威利斯·麥克唐納和羅西福·卡魯尼稱,用磁盤擦除惡意軟件劫掠了索尼影業的黑客很可能利用最近才發現的反取證工具潛伏了很久。

兩位研究員是在研究惡意軟件Destover的最新版本時發現這些最新黑客武器的。Destover就是去年11月將索尼影業計算機工作站上的數據清洗一空的惡意軟件。

美國譴責北朝鮮發動了那次網絡攻擊,當然,北朝鮮立即予以了否認。

而現在,麥克唐納和卡魯尼稱,可能包含了索尼事件黑客在內的Destover攻擊者使用工具改變文件時間戳并清除日志。

“Destover木馬就像雨刮器,能將被感染系統上的文件刪除,讓系統百無一用。這種方式是出于意識形態或思想政治原因,不是為了獲取經濟利益。”兩位研究員說。

“數據泄露發生的數周乃至數月內,事情就已經被揭露得差不多了,只除了一件事:攻擊者是如何能夠在網絡中潛伏如此之久,乃至能將自身擴散開來并滲漏出TB級的敏感信息的?”

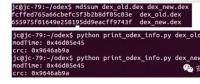

他們所用的工具有兩款。其一是一款時間戳修改器,名為setMFT,能夠篡改文件時間戳。除非調查人員將文件與日志和日期進行比對,否則根本發現不了異常。這款工具通常結合重命名手法共同使用,可以將新引入的文件混進一堆其他文件之中,令人難以察覺。

另一款名為afset,能夠基于時間和ID清除Windows日志,修改可執行文件的創建時間和校驗值。這款工具對攻擊者很有價值,可以使攻擊者在公司網絡中橫向移動時擦除他們的蹤跡。

對系統進行徹底的取證分析可能會發現afset和消失的日志活動的存在,但有極大的可能性一開始發現不了并隨時間延伸造成高風險的感染。

公司企業在他們的網絡里檢測出入侵者可能會很困難,尤其是攻擊者使用的是從授權用戶那里偷來的合法登錄憑證的時候。一旦進入網絡,利用這些工具還能進一步使異常活動的檢測變得更加困難。

兩位研究員寫道,只有一款反病毒產品將兩種工具都檢測出來了。也就是說,這兩種工具的新版本很有可能不會被檢測到,至少一開始不會。

“這些工具的能力,一旦結合能讓攻擊者獲得網絡憑證的其他工具一起使用,將會使攻擊者在很長一段時間內在公司網絡里潛行無阻。”

索尼影業遭遇TB級敏感數據被泄露之后直接陷入封鎖狀態。

責任編輯:大云網

免責聲明:本文僅代表作者個人觀點,與本站無關。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,請讀者僅作參考,并請自行核實相關內容。

我要收藏

個贊

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡