入侵防御提升電力系統安全性

現有的信息安全防護體系的短板之一是在網絡邊界的位置上。

2006年4月,國家電網公司提出了在全系統內實施“SG186工程”規劃,打造數字化電網、信息化企業的目標。目前,經過四年多的努力,涵蓋一體化平臺、八大業務應用和六個保障體系于一體的信息化“SG186”工程已經基本建成。而“信息化安全防護體系”作為六大保障體系中首要的一項,它的建成是SG186能夠成功實施的重要保障。

一、原有的防護體系存在短板(新業務帶來的新思路)

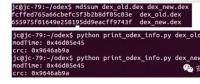

在SG186之前,國家電網的信息化安全防護體系,基本上還處在防火墻、IDS、防病毒這“老三樣”的階段:在網絡邊界部署防火墻進行基本的訪問控制,阻止來自外部的非授權訪問;在核心網絡中部署IDS來檢測網絡中的入侵和威脅事件,及時為管理員提供告警;部署防病毒系統來抵御惡意代碼對終端系統的危害,防止以內部為源頭出現大規模的病毒爆發。對于信息化水平較低的企業應用,這樣的安全防護體系是卓有成效的,但在SG186這樣集成了大量業務應用、對信息化高度依賴,而且對于公眾用戶也存在開放接口的平臺之上,需要更加健壯、更加立體的防御體系。

現有的信息安全防護體系的短板之一是在網絡邊界的位置上。防火墻的工作原理是根據IP地址或服務端口來對數據包進行過濾,但是由于防火墻不會對數據包的內容作深入的分析,因此對于使用合法地址和合理端口(如21、80、443等常用端口)所從事的破壞活動無能為力。由于在大多數防火墻上,這些端口都是根據業務需求所必須要打開的端口,因此防火墻的防御實際上是存在很大的隱患的。

最明顯就是反彈木馬的例子。通常防火墻對于從企業外部到內部的訪問會進行非

一、原有的防護體系存在短板(新業務帶來的新思路)

在SG186之前,國家電網的信息化安全防護體系,基本上還處在防火墻、IDS、防病毒這“老三樣”的階段:在網絡邊界部署防火墻進行基本的訪問控制,阻止來自外部的非授權訪問;在核心網絡中部署IDS來檢測網絡中的入侵和威脅事件,及時為管理員提供告警;部署防病毒系統來抵御惡意代碼對終端系統的危害,防止以內部為源頭出現大規模的病毒爆發。對于信息化水平較低的企業應用,這樣的安全防護體系是卓有成效的,但在SG186這樣集成了大量業務應用、對信息化高度依賴,而且對于公眾用戶也存在開放接口的平臺之上,需要更加健壯、更加立體的防御體系。

現有的信息安全防護體系的短板之一是在網絡邊界的位置上。防火墻的工作原理是根據IP地址或服務端口來對數據包進行過濾,但是由于防火墻不會對數據包的內容作深入的分析,因此對于使用合法地址和合理端口(如21、80、443等常用端口)所從事的破壞活動無能為力。由于在大多數防火墻上,這些端口都是根據業務需求所必須要打開的端口,因此防火墻的防御實際上是存在很大的隱患的。

最明顯就是反彈木馬的例子。通常防火墻對于從企業外部到內部的訪問會進行非

責任編輯:和碩涵

免責聲明:本文僅代表作者個人觀點,與本站無關。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,請讀者僅作參考,并請自行核實相關內容。

我要收藏

個贊

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡