虛擬防火墻是否是企業(yè)虛擬化安全漏洞的必需?

企業(yè)安全的虛擬化漏洞越來越嚴(yán)重。虛擬防火墻可能是一種解決方法,但是還有許多因素需要考慮。什么是虛擬防火墻?虛擬防火墻是虛擬設(shè)備,它復(fù)制了物理防火墻的功能,運(yùn)行在與所保護(hù)工作負(fù)載相同的虛擬環(huán)境中。因

企業(yè)安全的虛擬化漏洞越來越嚴(yán)重。虛擬防火墻可能是一種解決方法,但是還有許多因素需要考慮。

什么是虛擬防火墻?

虛擬防火墻是虛擬設(shè)備,它復(fù)制了物理防火墻的功能,運(yùn)行在與所保護(hù)工作負(fù)載相同的虛擬環(huán)境中。因為它位于虛擬環(huán)境之中,所以它可以對通過物理網(wǎng)絡(luò)的流量應(yīng)用安全策略,實現(xiàn)安全性而又不影響虛擬化的靈活性。虛擬防火墻不管虛擬機(jī)(VM)是否在數(shù)據(jù)中心內(nèi),還是飄到基礎(chǔ)架構(gòu)即服務(wù)(IaaS)的云環(huán)境中。

為什么需要虛擬防火墻?

目前,97%以上的公司采用虛擬化服務(wù)器,而且數(shù)據(jù)中心內(nèi)有53%的工作負(fù)載運(yùn)行在虛擬服務(wù)器上。在從物理環(huán)境轉(zhuǎn)移到虛擬環(huán)境的過程中,物理網(wǎng)絡(luò)中服務(wù)器之間的安全結(jié)構(gòu)也要么被丟棄,要么仍然作為物理系統(tǒng)進(jìn)行維護(hù)。

當(dāng)使用物理防火墻處理虛擬流量時,這種流量必須先路由離開虛擬環(huán)境,通過物理安全基礎(chǔ)架構(gòu),然后再返回虛擬環(huán)境。這種發(fā)夾式回路讓網(wǎng)絡(luò)更復(fù)雜、更脆弱,還降低了工作負(fù)載轉(zhuǎn)移能力。而且,隨著企業(yè)將業(yè)務(wù)擴(kuò)展到IaaS環(huán)境,情況變得更為復(fù)雜。目前,有17%的公司使用了IaaS,越來越多的IT部門使用它處理客戶業(yè)務(wù)。

因此,顯然IT必須同時保證內(nèi)部虛擬環(huán)境和外部網(wǎng)絡(luò)環(huán)境的安全性。虛擬防火墻則可支持這兩種環(huán)境。如果考慮在IaaS或其他共享云環(huán)境中使用虛擬防火墻,那么一定要保證所選擇的云提供商平臺支持公司內(nèi)部使用的虛擬設(shè)備。如果虛擬設(shè)備只能運(yùn)行在VMware中,而又需要在基于Xen或KVM的IaaS環(huán)境中運(yùn)行,那么問題就很難解決。

為什么要為物理和虛擬防火墻應(yīng)用統(tǒng)一的策略環(huán)境?

最好將虛擬和物理防火墻整合到同一個策略環(huán)境中,而且最好使用一個工具來支持兩種環(huán)境。單一環(huán)境意味著業(yè)務(wù)用戶能夠保證在整個數(shù)據(jù)流中使用相同的訪問控制機(jī)制。單一環(huán)境也意味著IT不需要:

維護(hù)和同步并行環(huán)境的活動;

保留多種人員技能集;

繼續(xù)保持策略平等的跨平臺驗證;

管理多個供應(yīng)商和支持關(guān)系。

在一個理想的虛擬防火墻場景中,可以由一個防火墻供應(yīng)商提供虛擬平臺在你需要的虛擬機(jī)管理程序下運(yùn)行,并提供同時管理虛擬和物理設(shè)備的工具。

支持同時管理一個供應(yīng)商的虛擬與物理設(shè)備的產(chǎn)品有:Cisco的Secure Policy Manager、McAfee的Firewall EntERPrise Control Center和StoneSoft的StoneGate Management Center.雖然多供應(yīng)商環(huán)境并不理想,但是有一些工具能夠管理多個供應(yīng)商的防火墻解決方案。這些供應(yīng)商包括FireMon和Tufin.

虛擬防火墻與IaaS是潛在問題

在開始解決IaaS的這些問題之前,首先要考慮IaaS的虛擬設(shè)備是否符合您的規(guī)范或安全架構(gòu)。在IaaS環(huán)境中使用虛擬防火墻,即使是您所選擇的虛擬設(shè)備,都表示需要信任所選擇的云提供商,因為該環(huán)境的控制者能夠查看到虛擬機(jī)之間傳輸?shù)牧髁俊?br />

如果不能確定對云平臺的信任,那么您必須使用基于主機(jī)的防火墻或VPN解決方案,過濾進(jìn)出虛擬機(jī)的流量。但這樣會消耗更多的虛擬設(shè)備資源,因為比如一個數(shù)據(jù)包在一個設(shè)備上丟失,那么該設(shè)備之后所有服務(wù)器可能都會丟失它。然而,這些基于主機(jī)的防火墻或VPN解決方案不需要信任云提供商。

打破IT孤島 實施虛擬防火墻

最后,有一個非常實用的方面:系統(tǒng)、安全性和網(wǎng)絡(luò)人員不能孤立地部署虛擬防火墻。這三個團(tuán)隊共同參與制定虛擬防火墻指南,確定虛擬防火墻實現(xiàn)的時間、方式和原因。這三個團(tuán)隊都必須參與規(guī)劃和管理,并且共同監(jiān)控虛擬防火墻基礎(chǔ)架構(gòu)。如果不合作,這三個團(tuán)隊是是會給彼此帶來麻煩。

什么是虛擬防火墻?

虛擬防火墻是虛擬設(shè)備,它復(fù)制了物理防火墻的功能,運(yùn)行在與所保護(hù)工作負(fù)載相同的虛擬環(huán)境中。因為它位于虛擬環(huán)境之中,所以它可以對通過物理網(wǎng)絡(luò)的流量應(yīng)用安全策略,實現(xiàn)安全性而又不影響虛擬化的靈活性。虛擬防火墻不管虛擬機(jī)(VM)是否在數(shù)據(jù)中心內(nèi),還是飄到基礎(chǔ)架構(gòu)即服務(wù)(IaaS)的云環(huán)境中。

為什么需要虛擬防火墻?

目前,97%以上的公司采用虛擬化服務(wù)器,而且數(shù)據(jù)中心內(nèi)有53%的工作負(fù)載運(yùn)行在虛擬服務(wù)器上。在從物理環(huán)境轉(zhuǎn)移到虛擬環(huán)境的過程中,物理網(wǎng)絡(luò)中服務(wù)器之間的安全結(jié)構(gòu)也要么被丟棄,要么仍然作為物理系統(tǒng)進(jìn)行維護(hù)。

當(dāng)使用物理防火墻處理虛擬流量時,這種流量必須先路由離開虛擬環(huán)境,通過物理安全基礎(chǔ)架構(gòu),然后再返回虛擬環(huán)境。這種發(fā)夾式回路讓網(wǎng)絡(luò)更復(fù)雜、更脆弱,還降低了工作負(fù)載轉(zhuǎn)移能力。而且,隨著企業(yè)將業(yè)務(wù)擴(kuò)展到IaaS環(huán)境,情況變得更為復(fù)雜。目前,有17%的公司使用了IaaS,越來越多的IT部門使用它處理客戶業(yè)務(wù)。

因此,顯然IT必須同時保證內(nèi)部虛擬環(huán)境和外部網(wǎng)絡(luò)環(huán)境的安全性。虛擬防火墻則可支持這兩種環(huán)境。如果考慮在IaaS或其他共享云環(huán)境中使用虛擬防火墻,那么一定要保證所選擇的云提供商平臺支持公司內(nèi)部使用的虛擬設(shè)備。如果虛擬設(shè)備只能運(yùn)行在VMware中,而又需要在基于Xen或KVM的IaaS環(huán)境中運(yùn)行,那么問題就很難解決。

為什么要為物理和虛擬防火墻應(yīng)用統(tǒng)一的策略環(huán)境?

最好將虛擬和物理防火墻整合到同一個策略環(huán)境中,而且最好使用一個工具來支持兩種環(huán)境。單一環(huán)境意味著業(yè)務(wù)用戶能夠保證在整個數(shù)據(jù)流中使用相同的訪問控制機(jī)制。單一環(huán)境也意味著IT不需要:

維護(hù)和同步并行環(huán)境的活動;

保留多種人員技能集;

繼續(xù)保持策略平等的跨平臺驗證;

管理多個供應(yīng)商和支持關(guān)系。

在一個理想的虛擬防火墻場景中,可以由一個防火墻供應(yīng)商提供虛擬平臺在你需要的虛擬機(jī)管理程序下運(yùn)行,并提供同時管理虛擬和物理設(shè)備的工具。

支持同時管理一個供應(yīng)商的虛擬與物理設(shè)備的產(chǎn)品有:Cisco的Secure Policy Manager、McAfee的Firewall EntERPrise Control Center和StoneSoft的StoneGate Management Center.雖然多供應(yīng)商環(huán)境并不理想,但是有一些工具能夠管理多個供應(yīng)商的防火墻解決方案。這些供應(yīng)商包括FireMon和Tufin.

虛擬防火墻與IaaS是潛在問題

在開始解決IaaS的這些問題之前,首先要考慮IaaS的虛擬設(shè)備是否符合您的規(guī)范或安全架構(gòu)。在IaaS環(huán)境中使用虛擬防火墻,即使是您所選擇的虛擬設(shè)備,都表示需要信任所選擇的云提供商,因為該環(huán)境的控制者能夠查看到虛擬機(jī)之間傳輸?shù)牧髁俊?br />

如果不能確定對云平臺的信任,那么您必須使用基于主機(jī)的防火墻或VPN解決方案,過濾進(jìn)出虛擬機(jī)的流量。但這樣會消耗更多的虛擬設(shè)備資源,因為比如一個數(shù)據(jù)包在一個設(shè)備上丟失,那么該設(shè)備之后所有服務(wù)器可能都會丟失它。然而,這些基于主機(jī)的防火墻或VPN解決方案不需要信任云提供商。

打破IT孤島 實施虛擬防火墻

最后,有一個非常實用的方面:系統(tǒng)、安全性和網(wǎng)絡(luò)人員不能孤立地部署虛擬防火墻。這三個團(tuán)隊共同參與制定虛擬防火墻指南,確定虛擬防火墻實現(xiàn)的時間、方式和原因。這三個團(tuán)隊都必須參與規(guī)劃和管理,并且共同監(jiān)控虛擬防火墻基礎(chǔ)架構(gòu)。如果不合作,這三個團(tuán)隊是是會給彼此帶來麻煩。

責(zé)任編輯:和碩涵

免責(zé)聲明:本文僅代表作者個人觀點(diǎn),與本站無關(guān)。其原創(chuàng)性以及文中陳述文字和內(nèi)容未經(jīng)本站證實,對本文以及其中全部或者部分內(nèi)容、文字的真實性、完整性、及時性本站不作任何保證或承諾,請讀者僅作參考,并請自行核實相關(guān)內(nèi)容。

我要收藏

個贊

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會保電進(jìn)行時丨陜西電力部署6項重點(diǎn)任務(wù)

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

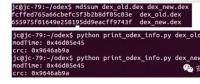

繞過安卓SSL驗證證書的四種方式

-

網(wǎng)絡(luò)何以可能

2017-02-24網(wǎng)絡(luò)

-

Windows 10首發(fā) 四大安全提升

-

超級安卓漏洞 “寄生獸”影響數(shù)千萬手機(jī)應(yīng)用

-

航空公司首出現(xiàn)操作系統(tǒng)被黑

2015-06-23航空公司