電力信息網(wǎng)絡(luò)安全加固解決方案

EAD系統(tǒng)首先在用戶的身份認證獲得通過,再對用戶的接入設(shè)備進行安全狀態(tài)評估(包括防病毒軟件,系統(tǒng)補丁等),根據(jù)安全狀態(tài)的檢查結(jié)果實施接入控制策略,使健康的用戶進入網(wǎng)絡(luò),不健康的用戶放在隔離區(qū)強制進行病毒庫或補丁的升級,從而使入網(wǎng)的用戶和設(shè)備有較高的健康度和可信度。EAD通過對終端安全狀態(tài)的檢查,使得只有符合企業(yè)安全標準的終端才能正常訪問網(wǎng)絡(luò),同時,配合不同方式的身份驗證技術(shù)(802.1x、Portal等),可以確保接入終端的合法與安全。

EAD系統(tǒng)可以靈活配置安全策略,協(xié)助評估客戶端安全狀態(tài)。管理員可以進行的安全認證檢查包括終端病毒庫版本檢查、終端補丁檢查、終端安裝的應(yīng)用軟件檢查、是否有代理、撥號配置等;為了更好的滿足客戶的需求,EAD客戶端支持和微軟SMS(WSUS)、LANDesk、BigFix等業(yè)界桌面安全產(chǎn)品的配合使用,支持和瑞星、江民、金山、Symantec、MacAfee、Trend Micro、安博士、卡巴斯基等國內(nèi)外主流病毒廠商聯(lián)動。例如EAD可充分利用微軟成熟的桌面管理工具,由SMS(WSUS)實現(xiàn)各種Windows環(huán)境下用戶的桌面管理需求:資產(chǎn)管理、補丁管理、軟件分發(fā)和安裝等。

EAD系統(tǒng)同時可以根據(jù)實際情況來制定補丁安裝的策略,可以做到只安裝重要的補丁,另外可以根據(jù)日常網(wǎng)絡(luò)維護的經(jīng)驗將一些安裝后容易引起系統(tǒng)問題的補丁不要求安裝。下圖為EAD系統(tǒng)補丁安裝策略操作界面。

2.4 客戶端安全狀態(tài)評估――Windows弱口令檢測

很多情況用戶對于Windows登陸口令秘密設(shè)置的很簡單甚至不設(shè)置,這樣電腦很容易就被入侵,從而使電腦里面的重要資料外泄,針對這點EAD系統(tǒng)可以對用戶的Windows登陸口令密碼強度進行檢測,對于那種簡單的密碼和不設(shè)置密碼的用戶同樣不能接入到網(wǎng)絡(luò)之中,必須修改密碼在符合要求的強度之后才能接入到網(wǎng)絡(luò)。

2.5 客戶端安全狀態(tài)評估――應(yīng)用軟件安裝狀態(tài)

有的時候用戶安裝了一些軟件也給網(wǎng)絡(luò)帶來安全隱患,EAD系統(tǒng)提供黑白軟件統(tǒng)一管理功能。管理員可根據(jù)企業(yè)的IT政令,在安全策略服務(wù)器定義員工終端黑白軟件列表,通過安全客戶端實時檢測、網(wǎng)絡(luò)設(shè)備聯(lián)動控制,完成對用戶終端的軟件安裝運行狀態(tài)的統(tǒng)一監(jiān)控和管理。

管理員根據(jù)軟件運行的進程名稱,在安全策略服務(wù)器定義黑白軟件列表;同時對每一種受控軟件規(guī)則定義相應(yīng)的安全模式,即當用戶終端接入網(wǎng)絡(luò)時,安全客戶端發(fā)現(xiàn)該規(guī)則被違反時,系統(tǒng)采取的策略。其次,管理員在安全策略中添加黑白軟件控制規(guī)則。

在安全策略服務(wù)器完成對黑白軟件列表和安全策略中軟件控制部分的定義之后,用戶終端的軟件安裝狀態(tài)便可以通過EAD解決方案來完成統(tǒng)一監(jiān)控和管理。

2.6 客戶端安全狀態(tài)評估――多種處理方式

對于EAD的應(yīng)用,經(jīng)常會有用戶擔心部署了EAD系統(tǒng)會帶來帶來很多麻煩,EAD解決方案除了基本的下線模式外還有多種應(yīng)用模式,在實際部署之中可以根據(jù)不同的用戶制定不同應(yīng)用模式,使部署更加靈活方便。

EAD解決方案對于每一種安全狀態(tài)的檢測,按照處理模式可分為隔離模式、警告模式、監(jiān)控模式。

三種模式對于實現(xiàn)的終端安全狀態(tài)監(jiān)控功能各有不同,對安全設(shè)備的要求也不相同。可以根據(jù)自己的安全管理政策決定采用哪一種模式。例如對于重要的網(wǎng)絡(luò)用戶,比如領(lǐng)導(dǎo),管理員對其網(wǎng)絡(luò)訪問的管理也可應(yīng)用監(jiān)控模式,只了解用戶的安全狀態(tài),不做任何處理,待用戶方便的時候再進行處理。

2.7 合法用戶動態(tài)授權(quán)――實現(xiàn)內(nèi)部安全策略控制

身份認證是網(wǎng)絡(luò)端點準入控制的基礎(chǔ)。從網(wǎng)絡(luò)接入端點的安全控制入手,結(jié)合認證服務(wù)器、安全策略服務(wù)器、網(wǎng)絡(luò)設(shè)備、802.1x協(xié)議以及第三方軟件系統(tǒng)(病毒和系統(tǒng)補丁服務(wù)器,如LANDESK),杜絕企業(yè)員工對不良網(wǎng)站和危險資源的訪問,防止間諜軟件、惡意代碼等軟件對企業(yè)內(nèi)網(wǎng)帶來的安全風險。

EAD解決方案在保證終端用戶具備自防御能力并安全接入的前提下,通過動態(tài)分配ACL、VLAN等合理控制用戶的網(wǎng)絡(luò)權(quán)限,保障網(wǎng)絡(luò)資源的合法使用和網(wǎng)絡(luò)環(huán)境的安全,提升網(wǎng)絡(luò)的整體安全防御能力。

在用戶終端通過病毒、補丁等安全信息檢查后,EAD可基于終端用戶的角色,向安全聯(lián)動設(shè)備下發(fā)事先配置的接入控制策略,按照用戶角色權(quán)限規(guī)范用戶的網(wǎng)絡(luò)使用行為。終端用戶的所屬VLAN、ACL訪問策略、是否禁止使用代理、是否禁止使用雙網(wǎng)卡等安全措施均可由管理員統(tǒng)一配置實施。

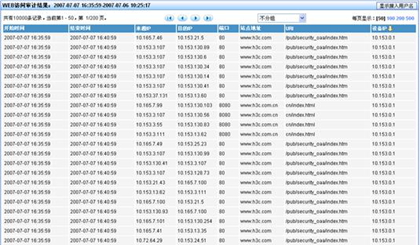

2.8 用戶行為審計

EAD解決方案除支持用戶名、密碼與接入終端的MAC地址、IP地址、所在VLAN、接入設(shè)備IP、接入設(shè)備端口號等信息進行綁定之外,結(jié)合EAD強大的用戶身份、權(quán)限的管理和UBAS詳盡的用戶網(wǎng)絡(luò)行為日志,可以實現(xiàn):

精確到用戶的網(wǎng)絡(luò)行為審計:充分結(jié)合EAD完善的用戶帳號、卡號管理和UBAS基于用戶IP地址的日志審計,將網(wǎng)絡(luò)行為審計精確定義到用戶個體;

完善的網(wǎng)絡(luò)行為跟蹤:充分利用UBAS各類日志信息,輕松掌握EAD管理的帳號用戶、卡號用戶的網(wǎng)絡(luò)行為,如訪問哪些網(wǎng)站,訪問哪些網(wǎng)頁(DIG組網(wǎng)環(huán)境)、發(fā)送哪些Email(DIG組網(wǎng)環(huán)境)、發(fā)送哪些文件(DIG組網(wǎng)環(huán)境)等。

準確的非法網(wǎng)絡(luò)行為用戶定位:利用EAD的設(shè)備IP地址、接入端口、VLAN、用戶IP地址和MAC地址等信息綁定功能,對進行非法網(wǎng)絡(luò)行為的用戶一經(jīng)發(fā)現(xiàn),即時準確定位。

3 網(wǎng)絡(luò)層安全設(shè)計

3.1 虛擬防火墻解決方案

以企業(yè)的具體業(yè)務(wù)模式為依據(jù),企業(yè)中的不同業(yè)務(wù)總是可以根據(jù)其重要程度劃分為不同的安全等級和安全區(qū)域。對于高等級的安全區(qū)域需要更加嚴格的訪問控制和安全保護。本組網(wǎng)利用Secblade和基礎(chǔ)網(wǎng)絡(luò)的融合實現(xiàn)園區(qū)網(wǎng)整體安全防護。在匯聚層利用SecBlade和95產(chǎn)品的組合對企業(yè)網(wǎng)中的核心安全區(qū)域?qū)崿F(xiàn)進一步的安全防護。

這樣的組網(wǎng)模式能夠滿足企業(yè)對不同安全區(qū)域的安全等級劃分,并且可在不同區(qū)域間實現(xiàn)獨立安全策略的制定,從而使整網(wǎng)拓撲大大簡化,在保持高擴展性的基礎(chǔ)上減輕了管理的復(fù)雜度。

因此,對企業(yè)信息管理人員來說,如何靈活方便的實現(xiàn)企業(yè)各業(yè)務(wù)部門的安全區(qū)域劃分,以及如何在安全區(qū)域之間有控制的互訪成為其非常關(guān)注的問題。這也對安全區(qū)域隔離“利器”――防火墻提出了更高的要求。

為此,H3C推出了虛擬安全解決方案,靈活運用虛擬防火墻技術(shù),旨在解決復(fù)雜組網(wǎng)環(huán)境中大量VPN的獨立安全策略需求所帶來的網(wǎng)絡(luò)拓撲復(fù)雜、網(wǎng)絡(luò)結(jié)構(gòu)擴展性差、管理復(fù)雜,用戶安全擁有成本高等幾大問題。通過在匯聚交換機上面配置的防火墻插卡解決不同區(qū)域內(nèi)的安全防護。

3.1.1 重點樓層重點客戶安全防御方案

在網(wǎng)絡(luò)中,總有些客戶對于自己部門或者自己的數(shù)據(jù)信息安全特別敏感,而且他們的信息也是極為重要的。為解決傳統(tǒng)基于VLAN和ACL的內(nèi)網(wǎng)訪問控制解決方案的不足,H3C提出了以防火墻為核心的內(nèi)網(wǎng)訪問控制解決方案。其核心是可以插入交換機中的SecBlade防火墻模塊,通過SecBlade防火墻模塊對內(nèi)網(wǎng)各個VLAN之間的訪問進行精細化的控制。同時配合交換機的端口隔離特性,實現(xiàn)對同一VLAN內(nèi)終端之間的訪問限制。

為了對這些用戶提供保護,我們可以在匯聚交換機中配置H3C SecBlade防火墻插卡進行數(shù)據(jù)保護業(yè)務(wù)。其優(yōu)點是:

實現(xiàn)病毒防護和業(yè)務(wù)控制雙重功能。

在防火墻上配置安全訪問策略,設(shè)置訪問權(quán)限,保護內(nèi)部網(wǎng)絡(luò)的安全。

SecBlade防火墻插卡具有對業(yè)務(wù)的良好支持,作為NAT ALG或者ASPF過濾,都能夠滿足正常業(yè)務(wù)的運行。

責任編輯:黎陽錦

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會保電進行時丨陜西電力部署6項重點任務(wù)

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

繞過安卓SSL驗證證書的四種方式

-

網(wǎng)絡(luò)何以可能

2017-02-24網(wǎng)絡(luò)