信息安全實戰(zhàn)大解析 數(shù)據(jù)系統(tǒng)與數(shù)據(jù)加密的融合

現(xiàn)在,越來越多的企業(yè)采用PDM或者PLM系統(tǒng)對自己的項目資料以及項目本身進行有序管理。而且,許多PDM/PLM廠家也對系統(tǒng)的服務(wù)器端進行了一定的安全處理,如將服務(wù)端的數(shù)據(jù)進行異化處理后存儲,異化的方式包括了數(shù)據(jù)格式的轉(zhuǎn)化等等。但總體來講,因為這些PDM/PLM廠家本身并非是信息安全廠家,因此,在數(shù)據(jù)安全防護方面所慮有限,而且,安全本身需要的技術(shù)投入又是相當?shù)拇螅械腜DM/PLM廠家也無意在這些方面投入過多。

所以,目前來講,對PDM/PLM系統(tǒng)的安全防護基本上是由專業(yè)的信息安全廠家來完成的。

PDM/PLM系統(tǒng)存在的安全問題

總體來講,對PDM/PLM系統(tǒng)存在的安全問題主要存在于兩個方面。

其一,在于PDM/PLM系統(tǒng)服務(wù)器端數(shù)據(jù)的安全問題。這些數(shù)據(jù)是全部系統(tǒng)的數(shù)據(jù),一旦遭到全局性泄密,將造成公司數(shù)據(jù)毀滅性打擊。

其二,在于PDM/PLM系統(tǒng)客戶端數(shù)據(jù)的安全問題。這些數(shù)據(jù)的泄密,可能造成用戶局部的安全風(fēng)險,但隨著客戶端權(quán)限的大小,泄密風(fēng)險呈正相長的關(guān)系。

在第一種情況下,雖然有的PDM/PLM系統(tǒng)廠家也進行了一定的安全防范,如將服務(wù)端的數(shù)據(jù)進行異化處理后存儲,異化的方式包括了數(shù)據(jù)格式的轉(zhuǎn)化等等,但因為如前文談到的其在安全上的投入有限,面對這些數(shù)據(jù)在被網(wǎng)絡(luò)、系統(tǒng)管理人員采用極端方式copy帶走的風(fēng)險面前,這些防護就顯得不堪一擊。(畢竟,PDM/PLM系統(tǒng)的目標是在于解決項目管理和項目數(shù)據(jù)的問題,這個不是他們的錯。)

在第二種情況下,PDM/PLM系統(tǒng)也貌似有著安全的防護,如,PDM/PLM系統(tǒng)的有關(guān)數(shù)據(jù)只能在其特定的客戶端框架內(nèi)打開甚至編輯。但實際上,用戶可以借助非PDM/PLM系統(tǒng)的一些編輯工具實現(xiàn)對文檔、圖形的獲得。

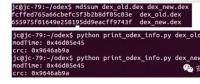

最為嚴重的是:PDM/PLM系統(tǒng)為了提高自己的瀏覽效率,每次在瀏覽圖紙的時候,均會在硬盤如c盤某個地方,將該文件臨時保存起來,雖然當圖檔關(guān)閉后,該文件也將自動的刪除,但在未刪除之前,用戶可以將該圖紙copy到電腦的其他地方帶走。這就是說,有瀏覽權(quán)限的人就有下載權(quán)限!如果請人寫個腳本,實現(xiàn)自動copy臨時文件里面圖紙的功能,將會帶來極其嚴重的后果:一個人可以在1-2天內(nèi)通過不斷的點點點將圖紙全部帶走!!!。至于有的PDM/PLM系統(tǒng)用戶對圖紙的瀏覽沒有限制,有瀏覽圖紙的權(quán)力,就可瀏覽所有的圖紙,那風(fēng)險就更大了。

山麗防水墻數(shù)據(jù)加密系統(tǒng)解決方案

各個PDM/PLM系統(tǒng)各有其特點,我們以西門子的TeamCenter為例進行說明。

有三種方案可以考慮,可以通過測試選擇:

方案一:TeamCenter服務(wù)器上文件不加密;TeamCenter客戶端數(shù)據(jù)加密;

方案特點:

僅僅防護客戶端數(shù)據(jù)的泄密,無法防范數(shù)據(jù)從服務(wù)器端的泄密,或者不安裝加密軟件將數(shù)據(jù)從服務(wù)器端下載下來帶走。

方案二:TeamCenter服務(wù)器上文件加密;TeamCenter客戶端數(shù)據(jù)加密

方案優(yōu)點:

數(shù)據(jù)完全實現(xiàn)了保密的要求,在客戶端還是在服務(wù)器端不管通過任何形式不登陸防水墻客戶端均無法訪問數(shù)據(jù)。只有安裝了防水墻的機器,并經(jīng)過合法的授權(quán),并進行了登陸后才能訪問加密的數(shù)據(jù),是否具有讀取數(shù)據(jù)的權(quán)限,還依賴公司配置的策略。

TeamCenter服務(wù)器端策略配置方案和防泄密測試;

系統(tǒng)防水墻安裝

位置原來庫文件

加密策略設(shè)置操作端新文件加密策略操作位置防泄密執(zhí)行效果(√可用,且加密)

TeamCenter系統(tǒng)TeamCenter服務(wù)器端庫文件加密全部加密策略服務(wù)器本地√

客戶端遠程√

方案三:TeamCenter服務(wù)器上文件不加密,但執(zhí)行空加密策略;TeamCenter客戶端數(shù)據(jù)加密。

方案優(yōu)點:

所謂空加密策略,指的是:文件(數(shù)據(jù))保存在本地硬盤的時候,不進行加密,但數(shù)據(jù)通過U盤等外設(shè)方式,或者通過網(wǎng)絡(luò)共享方式獲得的數(shù)據(jù)都是密文,即使使用$的方式,訪問本地的數(shù)據(jù)也是密文。

一般情況下,服務(wù)器空加密策略和可信環(huán)境功能聯(lián)合使用,可信環(huán)境的功能可以讓任何沒有裝防水墻的機器無法訪問采用空加密策略的服務(wù)器。如下圖:

方案優(yōu)點:

在空加密策略和可信環(huán)境模塊的配合下,數(shù)據(jù)也完全實現(xiàn)了保密的要求,在客戶端還是在服務(wù)器端不管通過任何形式不登陸防水墻客戶端均無法訪問數(shù)據(jù)。只有安裝了防水墻的機器,并經(jīng)過合法的授權(quán),并進行了登陸后才能訪問加密的數(shù)據(jù),是否具有讀取數(shù)據(jù)的權(quán)限,還依賴公司配置的策略。

同時:在TeamCenter服務(wù)器上不進行加解密運算,大大緩解了服務(wù)器可能存在的壓力。

TeamCenter服務(wù)器端策略配置方案和防泄密測試;

系統(tǒng)防水墻安裝位置原來庫文件

加密策略設(shè)置操作端新文件加密策略操作位置防泄密執(zhí)行效果(√可用,且加密)

TeamCenterTeamCenter服務(wù)器端庫文件不加密全部加密策略服務(wù)器本地√

客戶端遠程√

山麗防水墻數(shù)據(jù)加密系統(tǒng)和TeamCenter融合的具體功能

山麗防水墻加密系統(tǒng)對TeamCenter系統(tǒng)具有良好的兼容性,具體實現(xiàn)功能如下:

1、 能控制系統(tǒng)中所有的上傳和下載的點,不會影響文件上傳和下載的速度。

解決方法:山麗防水墻控制臺有可信程序模塊,通過設(shè)置即可實現(xiàn)控制系統(tǒng)中所有的上傳和下載的點。同時和上傳下載速度無關(guān)。

技術(shù)原理:山麗防水墻系統(tǒng),在軟件架構(gòu)上采用面向服務(wù)的設(shè)計方法(Service-Oriented Architecture,SOA),可以實現(xiàn)和各種系統(tǒng)的自由融合,而無需進行任何的二次開發(fā)。

山麗防水墻首先是目前唯一一款和文件格式無關(guān)的加密軟件;并且,因其軟件結(jié)構(gòu)的原因,軟件和應(yīng)用系統(tǒng)無關(guān),因此,對“所有”的點就沒有技術(shù)開發(fā)的必要性即可實現(xiàn)。同時,TC所有的上傳和下載并不經(jīng)過山麗防水墻的過濾,自然在原理上就沒有影響上傳下載速度的可能性。

2、 對于Teamcenter的系統(tǒng)服務(wù)器不進行加密,但是服務(wù)器可以控制對系統(tǒng)內(nèi)已加密的文件進行控制。

解決方法:在TC服務(wù)端安裝防水墻客戶端,設(shè)置TC服務(wù)器端上防水墻客戶端加密方式即可。

技術(shù)原理:利用防水墻客戶端的多種加密方式,采用空加密或者目錄加密等方式,即可實現(xiàn)對于TeamCenter的系統(tǒng)服務(wù)器不進行加密,同時,TC服務(wù)器仍然可以按照對文件的處理控制自己的文件。

3、 目前大部分的技術(shù)資料已經(jīng)在PLM系統(tǒng)中進行流程審批和簽字,防信息泄密系統(tǒng)不能影響流程的運行,特別不能影響系統(tǒng)對資料的自動簽名。

解決方法:在TC服務(wù)端安裝防水墻客戶端,設(shè)置TC服務(wù)器端上防水墻客戶端加密方式即可。

技術(shù)原理:山麗防水墻并不會影響任何應(yīng)用系統(tǒng)自己的功能,包括系統(tǒng)對自己的資料的處理。因為山麗防水墻僅僅是和數(shù)據(jù)的存儲有關(guān),和任何對數(shù)據(jù)的處理無關(guān)。

4、 所有的技術(shù)資料在PLM系統(tǒng)中進行密文管理,系統(tǒng)的權(quán)限和防信息泄密系統(tǒng)的權(quán)限不能沖突,如有沖突,應(yīng)該服從PLM系統(tǒng)中的權(quán)限管理。

解決方法:在TC服務(wù)端安裝防水墻客戶端,設(shè)置TC服務(wù)器端上防水墻客戶端權(quán)限屬性即可。

技術(shù)原理:權(quán)限是否

-

網(wǎng)絡(luò)何以可能

2017-02-24網(wǎng)絡(luò) -

計算機病毒常用分析方法

2016-05-13 -

國內(nèi)首份汽車信息安全報告:智能汽車危險!

-

網(wǎng)絡(luò)何以可能

2017-02-24網(wǎng)絡(luò) -

計算機病毒常用分析方法

2016-05-13 -

現(xiàn)代火車漏洞多多 入侵并非難事